Questo articolo è stato migrato al nuovo blog Attivissimo.me. Eventuali aggiornamenti saranno pubblicati lì.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Donazioni – Sci-Fi Universe

2024/07/21

Due parole sul caos informatico mondiale di ieri

|

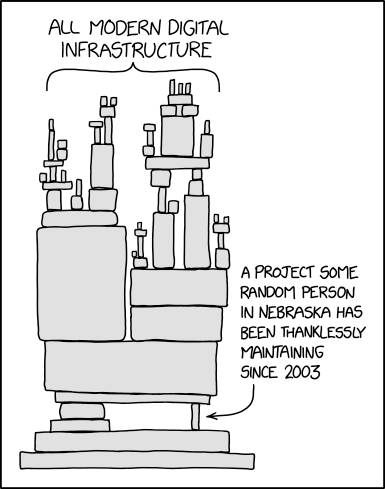

| Tristemente calzante, a parte la random person in Nebraska. Credit: xkcd. |

Non ha senso che un aggiornamento di un software così vitale sia stato distribuito in massa a tutto il mondo pressoché contemporaneamente, invece di testarlo fornendolo a un gruppo ristretto di clienti che accettano di fare da tester e poi distribuirlo a tutti. Questo è l’errore principale, a mio avviso, e non capisco perché sia stato commesso. Può darsi che ci sia stato qualche aspetto di urgenza particolare di cui non sono a conoscenza.

La colpa secondaria è degli amministratori dei sistemi informatici e dei dirigenti che troppo spesso impongono a loro software e ambienti operativi inadatti e forniscono risorse insufficienti per fare bene il loro lavoro, fregandosene della ridondanza e dei piani di disaster management.

Più in generale, c’è un problema di monocultura e di eccessiva interdipendenza. Monocultura nel senso che è pericoloso che oltre la metà delle principali aziende mondiali usi lo stesso software, qualunque esso sia, perché se per caso quel software risulta danneggiato o vulnerabile gli effetti sono globali (come si è visto). Eccessiva interdipendenza nel senso che avere i dati nel cloud è comodo, avere un controllo centralizzato dei dati è comodo, e tutto questo riduce i costi, ma significa anche che le singole filiali dipendono totalmente dalla possibilità di collegarsi ai sistemi centrali, persino per le cose più banali. E questo è un problema di architettura software ma anche di mentalità aziendale, che aspira al controllo e non riesce a delegare.

I risultati di queste scelte si sono visti ampiamente in questo sconquasso planetario. Avete voluto mettere tutto nel cloud? Avete voluto mettere tutto su macchine con un unico sistema operativo? Ve l’avevamo detto che farlo senza un Piano B era da incoscienti.

Ma tanto sono gli utenti a pagare e penare per i disservizi, e sono gli amministratori di sistema a dover impazzire per ripristinare, spesso uno per uno, tutti i computer che ora sfoggiano uno Schermo Blu della Morte. Mentre le aziende che hanno causato tutto questo la passeranno liscia, perché il contratto probabilmente prevede delle clausole di esenzione da responsabilità e soprattutto perché tanto il costo operativo di migrare a un prodotto concorrente è troppo elevato per le aziende clienti e quindi tutti continueranno a usare CrowdStrike esattamente come prima.

2024/07/19

*Podcast RSI - Svizzera, allarme per la falsa app governativa AGOV: è un malware che ruba dati, fatto per colpire i Mac

Questo articolo è stato migrato al nuovo blog Attivissimo.me. Eventuali aggiornamenti saranno pubblicati lì.

È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate qui sul sito della RSI (si apre in una finestra/scheda separata) e lo potete scaricare qui.

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, Google Podcasts, Spotify e feed RSS.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: L’inizio di uno degli spot classici “Get a Mac...” (2006-2009): quello che parla di virus per Windows e si vanta dell’immunità del Mac. La musica dello spot si intitola Having Trouble Sneezing ed è di Mark Mothersbaugh dei Devo]

Ben ritrovati dopo la breve pausa estiva di questo podcast! Riparto subito con un mito informatico da smontare, e da smontare in fretta, perché sta contribuendo al successo di una campagna di attacchi informatici che stanno prendendo di mira specificamente la Svizzera ma si stanno estendendo anche ad altri paesi.

Il mito è che i Mac siano immuni ai virus. Non è così, ma molti continuano a crederlo e si infettano scaricando app create appositamente dai criminali informatici. Se poi a questo mito si aggiunge il fatto che queste app infettanti fingono di essere applicazioni ufficiali governative, il successo della trappola è quasi inevitabile.

Questa è la storia di Poseidon, un malware per Mac, un’applicazione ostile che ruba i dati e le credenziali degli utenti di computer Apple spacciandosi per AGOV, un’applicazione di accesso ai servizi della Confederazione e delle autorità cantonali e comunali, per esempio per la compilazione e l’invio della dichiarazione d’imposta, ed è anche la storia di questo mito duro da estirpare della presunta invulnerabilità dei Mac.

Benvenuti alla puntata del 19 luglio 2024 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Se nei giorni scorsi avete ricevuto una mail apparentemente firmata dall’Amministrazione federale svizzera e avete seguito il suo consiglio di scaricare e installare sul vostro computer l’applicazione AGOV delle autorità nazionali, come è successo a moltissimi residenti nella Confederazione, il vostro Mac è quasi sicuramente infetto e i vostri dati personali sono quasi sicuramente stati rubati.

L’allarme è stato lanciato dall’Ufficio federale della cibersicurezza, UFCS, alla fine del mese scorso. Il 27 giugno, segnala l’UFCS, “criminali informatici hanno avviato un’importante campagna di «malspam» contro cittadini della Svizzera tedesca. E-mail apparentemente provenienti da AGOV infettano gli apparecchi degli utenti di macOS con un malware denominato «Poseidon Stealer».”

Breve spiegazione per chi non abita in Svizzera: AGOV è il sistema di accesso online ai servizi delle autorità svizzere. Si trova presso Agov.ch ed è disponibile anche come app per smartphone Apple e Android, ma non come applicazione per computer. Agov è insomma un nome di cui gli svizzeri si fidano. Un nome perfetto per carpire la fiducia degli utenti.

I criminali informatici di cui parla l’UFCS hanno acquisito un malware di tipo stealer, ossia che ruba dati e credenziali di accesso, e lo hanno rimarchiato, presentandolo appunto come software di AGOV per Mac.

Sì, avete capito bene: i criminali hanno comperato il virus informatico già fatto. Questo specifico virus va sotto il nome generico di Atomic MacOS Stealer (o AMOS per gli amici), ed è stato ribattezzato Poseidon: è in vendita via Telegram sotto forma di licenza d’uso mensile che costa 1000 dollari al mese, secondo le informazioni raccolte dalla società di sicurezza informatica Intego. Il crimine informatico è un’industria, non una brigata di dilettanti, e quindi si è organizzato con una rete di fornitori. Atomic Stealer, o Poseidon che dir si voglia, è quello che oggi si chiama malware as a service, cioè un servizio di produzione e fornitura di virus per computer, disponibile al miglior offerente.

Le organizzazioni criminali, in altre parole, comprano il malware chiavi in mano e poi lo personalizzano in base al paese che vogliono prendere di mira. Per disseminarlo usano varie tecniche: una delle preferite è comperare spazi pubblicitari su Google, pagandoli profumatamente per far apparire i loro annunci apparentemente innocui in cima ai risultati di ricerca degli utenti.

Ovviamente questi criminali informatici non si presentano agli agenti pubblicitari di Google dicendo “Salve, siamo criminali informatici”, ma usano aziende prestanome.

La gente, poi, cerca per esempio Agov scrivendolo in Google e vede un elenco di risultati fra i quali spiccano le pubblicità dei criminali, che fingono di offrire software per accedere ai servizi delle autorità nazionali. È quindi facile, anzi inevitabile, che molti utenti clicchino su queste pubblicità, che sono fra l’altro difficili da distinguere dai risultati di ricerca autentici. Cliccandoci su, gli utenti vengono portati a un sito gestito dai truffatori, che propone di scaricare il presunto software governativo, che in realtà è il malware travestito. E chi lo scarica e lo installa, si infetta. Anche se ha un Mac. Anzi, soprattutto se ha un Mac, perché questo malware è fatto apposta per colpire gli utenti dei computer Apple.

Il mito dell’invulnerabilità dei Mac ha radici lontane. Per anni, Apple ha pubblicizzato i propri computer scrivendo cose come “I Mac non prendono i virus per PC” oppure “un Mac non è attaccabile dalle migliaia di virus che appestano i computer basati su Windows”. Frasi che tecnicamente non sono sbagliate, ma sono ingannevoli per l’utente comune, che le interpreta facilmente come “i Mac non prendono virus”, dimenticando quella precisazione “per PC” che cambia tutto.

Normalmente, infatti, i virus vengono creati per uno specifico sistema operativo e funzionano solo su quello, per cui per esempio un virus per Android non funziona su un tablet o smartphone iOS e quindi anche un virus scritto per Mac non fa un baffo a un utente che adopera Windows. Ma i virus per Mac esistono eccome. Tant’è vero che a giugno del 2012, dopo la comparsa di una raffica di virus fatti su misura per i Mac, Apple tolse con discrezione dal proprio sito quelle frasi, sostituendole con altre parole ben più blande (Wired; Sophos).

Eppure il mito continua a persistere.

Conoscere la tecnica di disseminazione dei malware usata dai criminali permette di capire subito un trucco da usare per difendersi preventivamente: si tratta di un piccolo ma importante cambiamento di abitudini, ossia smettere di usare Google, o un altro motore di ricerca, per accedere ai siti.

Moltissimi utenti, infatti, per andare per esempio su Facebook non digitano facebook.com nella casella di navigazione e ricerca ma scrivono semplicemente facebook in Google e poi cliccano sul primo risultato proposto da Google, presumendo che sarà quello giusto. I criminali lo sanno, e creano pubblicità che compaiono quando l’utente digita solo parte del nome di un sito invece del nome intero. In questo modo, l’utente clicca sulla pubblicità, credendo che sia un risultato di ricerca, e viene portato al sito dei truffatori, dove potrà essere imbrogliato a puntino.

Il modo giusto per essere sicuri di visitare un sito autentico è scriverne il nome per intero, compreso il suffisso .com, .ch, .it o altro che sia nella casella di navigazione e ricerca. E se è un sito che si prevede di consultare spesso, conviene salvarlo nei Preferiti, così basterà un solo clic sulla sua icona per raggiungerlo di nuovo con certezza. Meglio ancora, se il sito offre un’app, conviene usare quell’app, specialmente per i siti che maneggiano soldi, come per esempio i negozi online e le banche.

Questa tecnica di scrivere il nome per intero invece di cliccare sul risultato proposto al primo posto da Google si applica anche a un’altra tecnica usata dai criminali per portarci sui loro siti trappola: i link ingannevoli nelle mail. I criminali responsabili dell’attacco che ha colpito gli utenti svizzeri hanno usato proprio questa modalità.

Secondo le informazioni pubblicate dall’autorità nazionale di sicurezza informatica Govcert.ch, questi criminali hanno usato il servizio di mail di Amazon (che i filtri antispam normalmente non bloccano) per inviare mail, apparentemente spedite dalle autorità federali, che avvisavano gli utenti che da luglio 2024 sarebbe diventato obbligatorio usare il software AGOV per computer per accedere ai servizi federali, cantonali e comunali. La mail conteneva un link al motore di ricerca Bing (del quale gli utenti si fidano), che portava a un sito che a sua volta portava automaticamente a un altro sito, con un nome che somigliava a quello giusto, come per esempio agov-access.net oppure agov-ch.com, che ospitava il malware e aveva una grafica molto simile a quella del sito autentico.

Il malware veniva presentato spacciandolo appunto per l’app AGOV per i Mac. Che, ripeto, in realtà non esiste.

Come al solito, insomma, l’attacco faceva leva sulla psicologia: i criminali hanno creato una situazione di stress per la vittima e le hanno messo fretta parlando di scadenze imminenti, e hanno creato un percorso rassicurante, che sembrava autorevole ma era in realtà pilotato dai malviventi.

A questi due ingredienti classici degli attacchi si è aggiunto il fatto che gli utenti Apple sono spesso convinti che i loro computer siano inattaccabili e quindi le loro difese mentali sono già abbassate in partenza.

Nel caso specifico di questo attacco, le autorità di sicurezza nazionali sono intervenute pubblicando avvisi e bollettini sui propri siti e anche sul sito Agov.ch, e pubblicando un’analisi tecnica molto approfondita [altre info sono su Abuse.ch]. Inoltre i siti che ospitavano il malware sono stati bloccati e disattivati. Ma è solo questione di tempo prima che i criminali ci riprovino. Sta a noi essere vigili e prudenti.

Se per caso siete stati coinvolti in questo attacco, l’UFCS vi raccomanda di eliminare immediatamente le e-mail che avete ricevuto e di fare una reinstallazione da zero del Mac se avete scaricato e installato il malware.

A tutto questo scenario di attacchi, contrattacchi, misure preventive e difensive conviene decisamente aggiungere anche un altro elemento fondamentale: l’antivirus. Il malware Poseidon viene riconosciuto da tutti i principali antivirus, per cui è opportuno installare sul proprio Mac un antivirus di una marca di buona reputazione. A differenza di Windows, macOS non ha un antivirus integrato vero e proprio ma ha solo una sorta di mini-antivirus che fa molto, ma non arriva al livello di protezione di un prodotto dedicato realizzato da aziende specializzate.

La parte più difficile dell’installazione di un antivirus su un Mac è… convincere l’utente che ne ha bisogno. Quel mito di invulnerabilità creato, sfruttato e poi silenziosamente ritirato più di dieci anni fa continua a restare radicato nelle abitudini delle persone. E a fare danni.

2024/07/16

Lettera aperta al direttore de La Stampa per l’articolo sulle presunte foto lunari false

A proposito dell’articolo de La Stampa del 12 luglio scorso pieno di falsità sulle missioni lunari a firma di Luigi Grassia (ne ho scritto qui), poco fa ho inviato questa mail al direttore (andrea.malaguti@lastampa.it) e a lettere@lastampa.it.

Oggetto: Richiesta di rettifica vostro articolo a firma Luigi Grassia

Buongiorno,

sono un giornalista specializzato in storia delle missioni spaziali. Le segnalo che l'articolo a firma Luigi Grassia intitolato “Polemica: sulla Luna siamo andati o no? Il film “Fly me to the Moon” rilancia i dubbi” contiene numerosi gravi errori fattuali e varie affermazioni offensive nei confronti di chi lavora nell’industria aerospaziale odierna, di cui l’Italia è protagonista.

Grassia dice che “alcune delle foto che la Nasa ha diffuso al tempo delle missioni Apollo sono state riconosciute come false dalla stessa Nasa, che ha dovuto ritirarle”. Non è vero.

Grassia afferma anche che “la Nasa diffuse a suo tempo, fra migliaia di altre, una doppia versione di una foto dell’Apollo 15 sulla Luna.” Anche questo non è vero.

Possiedo i cataloghi originali NASA delle foto di quella missione. Non c'è nessuna “doppia versione”.

Per cui le insinuazioni di Grassia sulla NASA e sulle sue presunte “ammissioni sporadiche di falso” sono un parto della fantasia o dell’incompetenza di qualcuno a cui Grassia ha prestato troppa fiducia.

Oltretutto tutte queste asserzioni di Grassia vengono fatte senza dare un riferimento documentale. Quando sarebbero state fatte queste “ammissioni”? Da chi? Ogni foto della NASA ha un numero di serie che la identifica: perché non indicare quale sarebbe il numero della foto “doppia”?

Trovo davvero spiacevole che si dia spazio, a cinquantacinque anni dall’impresa lunare, a tesi strampalate già smentite abbondantemente da tutti gli storici e dagli addetti ai lavori.

Trovo deprimente che dalle pagine de La Stampa si getti fango sulla comunità aerospaziale di oggi, asserendo che “purtroppo la tecnologia con cui mezzo secolo fa siamo andati sulla Luna è andata perduta e non si riesce a replicarla”. È falso.

La tecnologia spaziale degli anni sessanta non è “andata perduta”, ma è diligentemente archiviata e viene tuttora consultata da chi costruisce veicoli spaziali in tutto il mondo. Ed è falso che “non si riesce a replicarla”, che vuol dire dare degli incapaci agli ingegneri aerospaziali di oggi. Si riesce eccome, ma si vogliono evitare i rischi pazzeschi che furono accettati mezzo secolo fa, e ci sono molti meno soldi, per cui si procede con grande prudenza.

Proprio a Torino, presso Thales Alenia, si progettano e costruiscono i moduli della stazione orbitale lunare per il ritorno di equipaggi sulla Luna.

Che dalle pagine di un quotidiano torinese si offenda chi studia per anni e lavora sodo per ottenere un risultato che pone Torino e l’Italia all'avanguardia nel mondo è davvero sconfortante.

Chiedo che l’articolo venga rettificato, come previsto dalla deontologia dell'Ordine dei Giornalisti e dalla dignità di una testata storica.

Se le servono fonti tecniche e documentali, sono a sua disposizione. Sono stato consulente dell’Apollo Lunar Surface Journal della NASA, di SuperQuark per la puntata dedicata al primo allunaggio, ho scritto un libro dedicato allo sbufalamento delle tesi di complotto (“Luna? Sì, ci siamo andati!”), sono traduttore personale degli astronauti Apollo e sono stato alla NASA due volte a prendere un campione di roccia lunare da portare in Italia per mostre ed eventi pubblici. In altre parole, conosco abbastanza bene la materia sulla quale Grassia pubblica con preoccupante disinvoltura falsità offensive.

Cordiali saluti

Paolo Attivissimo

Giornalista

Lugano, Svizzera

2024/07/14

Luigi Grassia su La Stampa tira fango sugli allunaggi e sull’industria aerospaziale, Italia compresa. Rispondo con i fatti

Mi avete segnalato in tanti l’articolo a firma di Luigi Grassia su La Stampa, intitolato Polemica: sulla Luna siamo andati o no? Il film “Fly me to the Moon” rilancia i dubbi.

https://www.lastampa.it/scienza/2024/07/12/news/luna_allunaggio_complottisti_film-14469791/

Grassia lancia una serie di insinuazioni venendo meno a uno degli obblighi fondamentali di qualunque giornalista: documentare le proprie fonti.

Per esempio, afferma che “alcune delle foto che la Nasa ha diffuso al tempo delle missioni Apollo sono state riconosciute come false dalla stessa Nasa, che ha dovuto ritirarle”. In che occasione, quando e dove lo avrebbe riconosciuto? C’è un comunicato stampa, un documento, una dichiarazione di un portavoce? Boh. Non viene detto.

Grassia scrive che “la Nasa diffuse a suo tempo, fra migliaia di altre, una doppia versione di una foto dell’Apollo 15 sulla Luna.” Ma pagando la differenza, per l’amor del cielo, si potrebbe sapere quale sarebbe questa foto? Ogni foto degli allunaggi (ce ne sono circa ventimila) ha un numero di serie: è così difficile citarlo, così magari il lettore può andare a vedersi questa fantomatica “doppia versione”? Macché. Ci dobbiamo fidare ciecamente di quello che afferma Grassia.

L’unico indizio che l’autore dell’articolo ci concede è questa prolissa descrizione (che inficia qualunque scusa del tipo “eh ma il numero di serie della foto non ci stava nell’articolo per esigenze di spazio”):

“Nell’una e nell’altra si vede il comandante nella stessa posizione, vicino al modulo lunare e a una bandiera americana piantata al suolo. L’angolazione dell’inquadratura è la stessa e la posizione relativa dei tre soggetti astronauta-modulo-bandiera è identica. Per essere precisi, in una delle due il comandante Dave Scott ha le gambe appena un po’ più divaricate e nell’altra appena un po’ meno, quindi si tratta di due scatti differenti, ma presi in rapida successione esattamente dallo stesso punto. Infatti le due immagini del modulo lunare e della bandiera sono esattamente sovrapponibili. Eppure, sorpresa, il profilo della collina che fa da sfondo a queste due foto ufficiali è completamente diverso: in una copre tutto l’orizzonte e nell’altra circa la metà.”

La “doppia versione” della foto di Apollo 15

Quali potrebbero essere queste foto misteriose? Ho fatto una ricerca nei miei archivi: ho i cataloghi originali completi delle missioni Apollo, distribuiti su carta dalla NASA all’epoca, che fanno testo più di qualunque fonte online. Secondo questi cataloghi ufficiali, le foto della missione Apollo 15 nelle quali si vede il comandante Scott accanto al modulo lunare e alla bandiera sono cinque in tutto.

Gli astronauti lunari di quella missione, Dave Scott e Jim Irwin (il terzo, Al Worden, rimase in orbita intorno alla Luna nel veicolo principale), scattarono sulla superficie lunare ben 1151 fotografie su pellicola 70mm, in bianco e nero o a colori, usando i caricatori (magazine) etichettati SS (b/n, 171 foto); MM (b/n, 115 foto); LL (b/n, 177 foto); NN (colore, 165 foto); KK (colore, 131 foto); TT (colore, 94); WW (b/n, 164); PP (b/n, 88); OO (b/n, 46).

Facendole passare pazientemente una per una (cosa che Grassia avrebbe potuto evitarmi di fare se solo avesse citato il numero delle foto in questione) risulta che le immagini corrispondenti alla descrizione (astronauta con bandiera e modulo lunare) sono la AS15-88-11863, 11864, 11865, 11866 (caricatore TT) e la AS15-92-12444, 12445, 12446, 12447, 12448, 12449, 12450, 12451 (caricatore OO).

Ma Grassia parla di una foto di Scott, il comandante, e la tuta del comandante è riconoscibile grazie alla banda rossa sul casco, per cui possiamo escludere le foto 11864, 11865, 11866, 12444, 12445, 12446, 12447 (che mostrano Irwin, senza banda rossa sul casco). Restano quindi cinque foto candidate: 11863, 12448, 12449, 12450, 12451.

Eccole qui: vedete per caso in qualcuna di queste foto quel “profilo della collina che fa da sfondo a queste due foto ufficiali” che sarebbe “completamente diverso: in una copre tutto l’orizzonte e nell’altra circa la metà”? O semplicemente Grassia ha scritto una minchiata?

Prosegue Grassia: “La Nasa ha riconosciuto che questo è impossibile (e ci mancherebbe altro) pur avendolo fatto senza enfasi, non nell’ambito di un’autocritica generale”. Ma davvero? Dove lo avrebbe fatto? Quando? Si può avere uno straccio di fonte di questa asserita “autocritica”, o dobbiamo ancora una volta fidarci della parola di Grassia, che a quanto risulta non è particolarmente affidabile, vista la fandonia della “doppia versione” che ha appena regalato ai lettori (paganti) de La Stampa?

Le “ammissioni sporadiche”

“Ma non si è trattato di un caso isolato” scrive poi Grassia. A suo dire “ci sono state alcune altre ammissioni sporadiche di falso. Ad esempio, riguardo a un’immagine in cui una serie di riflettori si specchia inopportunamente sulla visiera di un astronauta, oppure un’altra in cui un incongruo cono di luce, tipo faretto, piove dall’alto (partendo da una misteriosa chiazza bianca) a illuminare una presunta superficie lunare.”

Si va di male in peggio: se nel caso precedente Grassia aveva perlomeno indicato la missione alla quale si riferiva, qui non indica neanche questo dato. Per cui per sapere a quali foto si riferisce dovrei farmi passare seimilacinquecento immagini. Ma anche no. Sospetto di sapere a quali foto si riferisce il giornalista, ma mi piacerebbe sapere da lui quali sono di preciso.

E ancora una volta manca completamente qualunque indicazione di dove, come o quando sarebbero state fatte queste “ammissioni”.

L’“autenticazione” della NASA

Grassia insiste: “La Nasa per ragioni sue ha autenticato alcune di queste foto, per sua ammissione successiva false, provenienti da studi fotografici allestiti sulla Terra, salvo fare marcia indietro alcuni anni dopo.”

Quali avrebbe autenticato? Dove? E dove sarebbe stata pubblicata questa “ammissione successiva”? In che anno, in che modo, da parte di chi sarebbe avvenuta questa ipotetica “marcia indietro”?

La NASA “confusa”

“Tra le foto fasulle scattate in questi studi (o ritoccate) e quelle vere fatte sulla Luna era difficile o impossibile scegliere: apparivano indistinguibili, quanto a verosimiglianza, agli occhi della stessa Nasa, che infatti si è confusa.”

Anche qui, nessuna indicazione di dove si sarebbe “confusa”. E affermare che le foto “fasulle” (che non abbiamo ancora capito quali siano) sarebbero “indistinguibili” è una fesseria tecnica assoluta.

Primo, le condizioni di illuminazione della superficie lunare sono estremamente particolari e difficilissime da replicare sulla Terra: assenza totale di offuscamento atmosferico, per cui tutto è nitidissimo fino all’orizzonte; una singola fonte primaria di luce (il Sole), in un cielo che per il resto è nero (a parte il bagliore della Terra e quello trascurabile delle stelle). Per cui distinguere una foto fatta sulla superficie lunare reale da una foto fatta in studio è piuttosto facile per una persona competente.

Secondo, sappiamo benissimo quali sono le foto reali. Le pellicole originali sono ancora conservate e consultabili. Subito dopo le missioni, furono fatte copie per contatto dei rullini integrali (si trovano in vendita a prezzi da collezionisti). Da anni i rullini integrali sono stati scansionati e messi online. Basta guardarli per sapere se una foto è autentica oppure no.

Ma si badi bene, dice Grassia, che le sue asserzioni “sono punti fermi, non illazioni.” No, signor Grassia, sono minchiate. Mi scusi la schiettezza, ma non c’è altro termine che le definisca adeguatamente. Lei dice che la NASA si è “confusa”, ma a me viene il dubbio che la confusione stia altrove, non a Houston.

Ancora la tuta troppo luminosa e i riflessi nella visiera, che noia

Le sciocchezze complottiste presentate da Grassia proseguono con due classici intramontabili:

- il presunto mistero di come mai la tuta di un astronauta (Aldrin, Apollo 11) sarebbe troppo illuminata e sarebbe stata “ritoccata per schiarire l’immagine dell’uomo e farla risaltare in modo che il tutto non risultasse buio” (falso, la tuta era altamente riflettente ed era illuminata dalla tuta altrettanto riflettente del fotografo, Neil Armstrong, che infatti rischiara tutto il lato in ombra del modulo lunare, come ho spiegato nel mio libro gratuito online Luna? Sì, ci siamo andati!);

- e l’altrettanto presunto mistero del punto di inquadratura asseritamente troppo elevato in una foto della missione Apollo 12 che mostra gli astronauti riflessi nelle rispettive visiere riflettenti: chi se la sente di spiegare a Grassia come funziona uno specchio curvo?

Scusate se non mi dilungo a spiegare di nuovo tutti questi “misteri”; l’ho già fatto troppe volte e mi fa davvero tristezza vedere così tanta ignoranza dei concetti di base della fisica e di come funziona il mondo che ci circonda. Di questo passo, dovrei mettermi a spiegare che la Terra non è piatta e che le mucche lontane sembrano piccole perché sono lontane, non perché sono mucche nane (Father Ted).

La minchiata finale è un insulto a tutta l’industria aerospaziale, anche italiana

Va be', magari pensate che io me la prenda troppo. Chissenefrega se sulla Luna ci siamo andati o no 55 anni fa, ci sono problemi più attuali e importanti, direte voi. La gente sulla quale i complottisti e i disinformati come Grassia tirano disinvoltamente fango, dall’alto della loro incompetenza arrogante, è quasi tutta morta. Dei dodici uomini che hanno camminato sulla Luna ne restano in vita solo quattro (Scott, Duke, Schmitt, Aldrin). Tanti dei protagonisti di quell’epoca ci hanno lasciato. Per cui non avete tutti i torti.

Ma quello che mi rode è soprattutto lo schiaffo, l’insulto a tutti coloro che oggi lavorano nell’industria aerospaziale, comprese le tante aziende italiane, come Thales Alenia, che stanno lavorando adesso alla costruzione di una stazione orbitale lunare e a veicoli per tornare sulla Luna con equipaggi. Gente che secondo Grassia è invece inetta e incapace, a giudicare da questa sua frase: “purtroppo la tecnologia con cui mezzo secolo fa siamo andati sulla Luna è andata perduta e non si riesce a replicarla”.

No, caro collega. Prima di tutto, la tecnologia spaziale degli anni sessanta non è “andata perduta”, ma è diligentemente archiviata e viene tuttora consultata da chi costruisce veicoli spaziali in tutto il mondo. Ed è falso che “non si riesce a replicarla”, che vuol dire dare dei coglioni incapaci agli ingegneri aerospaziali di oggi. Si riesce eccome, ma si vogliono evitare i rischi pazzeschi che furono accettati mezzo secolo fa, e ci sono molti meno soldi, per cui si procede con grande prudenza. La capsula Orion che riporterà gli equipaggi umani verso la Luna ha già volato. Il progetto Artemis procede; solennemente, ma procede. Elon Musk lancia razzi supergiganti destinati alla Luna. Ma mi sa che Grassia non se n’è accorto, preso com’era a guardare i profili delle colline.

2024/07/04

Che ci fa il Disinformatico su un terminale Videotel degli anni 80?

A proposito degli anacronismi tecnologici (apparenti) di cui ho parlato nel podcast del 28 giugno scorso, ecco un recente post di questo mio blog visualizzato sullo schermo di un terminale Videotel, di quelli che divennero operativi in Italia intorno alla metà degli anni Ottanta e che quindi si apprestano a compiere quarant’anni.

No, non sono immagini generate tramite fotomontaggio o intelligenza artificiale: sono foto reali.

Se volete sapere come è possibile un’immagine del genere, è tutta merito dell’amico Francesco Sblendorio di Retrocampus.com, dedicato al retrocomputing e all’archeologia informatica.

Fra le altre cose, Francesco ha realizzato il software della BBS di Retrocampus, con la quale si può interagire sia via Web (bbs.retrocampus.com) sia via modem (+39 0522750051) e si può usare anche un’interfaccia in stile Minitel/Videotel presso minitel.retrocampus.com. Le istruzioni dettagliate sono sul Patreon di Francesco insieme a un riassunto dei principali progetti di Retrocampus e dei servizi offerti (e resi possibili dal sostegno degli utenti).

Retrocampus è anche su Instagram (@retrocampus.bbs). Buon divertimento!