Questo articolo è disponibile anche in versione podcast. Ultimo aggiornamento: 2022/02/18 13:25.

All’inizio sembra la classica storia di phishing bancario: un truffatore crea un sito Web che somiglia a quello di una banca, manda una raffica di SMS a casaccio che sembrano comunicazioni di allarme di quella banca e contengono un link al sito del truffatore, e poi aspetta che le vittime che hanno ricevuto quell’SMS e sono per pura coincidenza correntiste di quella banca cadano nella trappola, cliccando sul link, visitando il sito e immettendovi le proprie credenziali di accesso ai rispettivi conti bancari.

Di solito queste storie si concludono tristemente, con un truffatore che svuota i conti bancari delle vittime. Ma stavolta non è così.

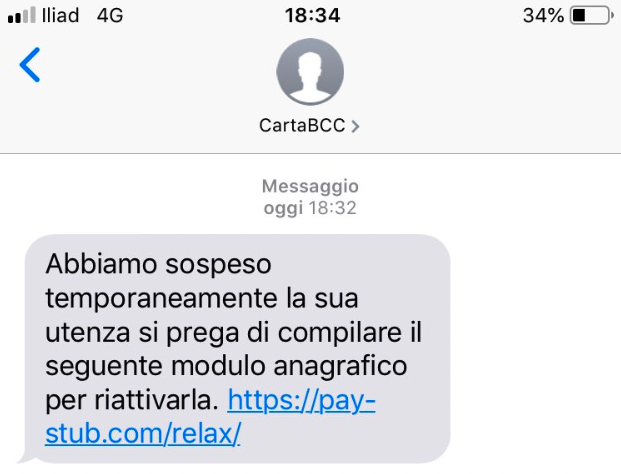

Tutto è iniziato il giorno di San Valentino, quando Giulio (@_anziano_ ) mi ha mandato un tweet avvisandomi che aveva ricevuto un SMS che sembrava provenire da una banca (il mittente apparente era CartaBCC) e conteneva un messaggio di allarme: “Abbiamo sospeso temporaneamente la sua utenza si prega di compilare il seguente modulo anagrafico per riattivarla. http://pay-stub.com/relax”.

Giulio non è caduto nella trappola: anche se il messaggio era confezionato in modo da ingannare, con quel mittente falsificato, e creare ansia all’idea del blocco del conto corrente, il link contenuto nell’SMS era chiaramente sospetto per chiunque lo esaminasse a mente fredda. Infatti Pay-stub.com non sembra proprio un nome da sito bancario.

“Che faccio? Compilo?” mi ha chiesto ironicamente Giulio.

Visitando il link con le opportune precauzioni ho visto che il falso sito bancario era ancora attivo e conteneva la schermata di richiesta credenziali di una nota banca italiana.

La cosa era piuttosto sorprendente, dato che di solito questi siti-truffa vengono identificati e rimossi dalle autorità nel giro di poche ore, ma il bello doveva ancora arrivare.

Infatti il truffatore stava ancora agendo indisturbato, raccogliendo le credenziali bancarie dei malcapitati correntisti che non si accorgevano dell’inganno. Avrei dovuto quindi allertare la banca in questione e le autorità, ma mi è arrivata una segnalazione confidenziale che ha ribaltato allegramente tutta la situazione.

Una persona, che chiamerò Alex, mi ha segnalato che aveva visitato il sito del truffatore e ne aveva esaminato la struttura, che era pubblicamente accessibile. Aveva notato per esempio il contenuto del file robots.txt, che rivelava che si trattava di un sito che era stato creato con il popolare software WordPress e in realtà apparteneva a un servizio legittimo, nel quale il truffatore si era inserito abusivamente aggiungendo le proprie pagine-esca.

Alex mi ha detto inoltre di aver provato ad aggiungere al nome del sito un nome di file usato molto frequentemente, che non cito qui per prudenza, e di aver scoperto in questo modo un vero tesoro: il file nel quale il truffatore archiviava i dati immessi dalle vittime.

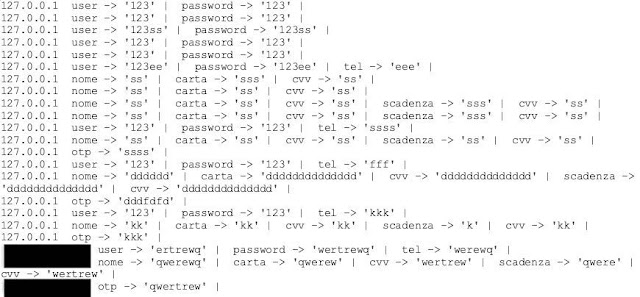

Ebbene sì, non tutti i criminali informatici sono professionisti infallibili: questo genio del male aveva commesso l’errore fondamentale di lasciare pubblicamente accessibile il file nel quale stava man mano registrando le credenziali delle proprie vittime: indirizzo IP, login, nome, password, numero e CVV della carta bancaria, scadenza della carta, numero di telefono. Era sufficiente conoscerne l’URL per leggerlo tranquillamente con un normale browser: https://pay-stub.com/relax/[nomefile].txt.

Ecco un campione (opportunamente oscurato) del file:

Ho provato io stesso, immettendo naturalmente dati fasulli, e puntualmente in fondo al file *.txt è comparsa una riga nuova contenente il mio indirizzo IP e i miei dati.

31.10.147.234 user -> '37803130' | password -> 'sgomberonte' | tel -> '' |

Purtroppo, però, alcuni dei dati immessi da altre persone erano probabilmente reali e quindi ho contattato alcune delle vittime per avvisarle. Molte non erano al corrente della situazione e sono state giustamente sospettose nel ricevere la mia telefonata di avviso, nella quale ho spiegato chi ero e non ho chiesto dati personali ma li ho comunicati io a loro, ossia il contrario di quello che fa un truffatore: ho detto cose del tipo “Buongiorno, sono un giornalista informatico, se lei è il signor Taldeitali ed è correntista presso la Banca Cosìecosà e la sua password inizia con queste lettere, tenga presente che la sua password è stata rubata e rinvenuta in un archivio di password trafugante e le conviene cambiarla immediatamente”.

Come sempre in questi casi, non è facile raggiungere le vittime una per una, e quando le si raggiunge è molto difficile spiegare tutta la situazione. Del resto, se vi telefonasse uno sconosciuto dicendovi le vostre password bancarie, come la prendereste?

Per fortuna le pagine-trappola sono state rimosse due giorni dopo (oggi pomeriggio, insomma) e quindi i dati rubati non sono più reperibili pubblicamente. Ma ne ho conservato una copia, ed esaminandola è venuta fuori la beffa: a un certo punto molte vittime si sono accorte che si trattava di un tentativo di truffa e quindi hanno inondato il ladro di dati fasulli, rendendo praticamente inutilizzabile la raccolta di credenziali iniziata dal truffatore.

Anzi, alcune delle vittime hanno scelto di immettere dei dati apparentemente plausibili insieme a dei nomi utente o password decisamente scurrili, che non posso riferire qui, per far capire al ladro che non si erano fatte ingannare. Se il ladro conosce alcuni dialetti italiani, avrà trovato alcune descrizioni molto colorite delle attività personali di sua madre e numerosi suggerimenti pittoreschi su pratiche anatomicamente impegnative a cui poteva dedicarsi.

Ma non è finita: all’inizio del file che conteneva le credenziali c’erano anche i dati delle prove fatte dal ladro, che includevano anche il suo indirizzo IP.

Si tratta di un indirizzo IP italiano, specificamente della rete cellulare Vodafone. Ho comunicato questi dati alla Polizia Postale italiana, che a questo punto dovrebbe avere tutto il necessario per identificare l’aspirante ladro.

----

Una volta tanto è andata bene, insomma: ma truffatori come questi compaiono tutti i giorni, per cui conviene imparare da questi incidenti a lieto fine come riconoscere i tentativi di inganno.

- Prima di tutto, non bisogna mai fidarsi dei mittenti degli SMS, perché possono essere falsificati facilmente.

- Poi non bisogna mai cliccare sui link presenti negli SMS, specialmente se si tratta di messaggi di allarme che riguardano conti bancari o spedizioni postali o vincite inaspettate.

- Infine bisogna ricordare che nessuna banca seria allerterà i propri clienti tramite dei messaggini contenenti dei link o chiederà telefonicamente di confermare codici di accesso.

Nessun commento:

Posta un commento

Se vuoi commentare tramite Disqus (consigliato), vai alla versione per schermi grandi. I commenti immessi qui potrebbero non comparire su Disqus.

Nota. Solo i membri di questo blog possono postare un commento.