Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Donazioni – Sci-Fi Universe

Cerca nel blog

2017/03/31

Podcast del Disinformatico del 2017/03/31

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Stasera sono al Planetario di Lecco a parlare di chicche astronautiche

Stasera alle 21 sarò ospite del Planetario di Lecco (Corso Giacomo Matteotti, 32) per una conferenza intitolata Astronautichicche e dedicata agli aspetti poco conosciuti dell'esplorazione spaziale: disastri sfiorati e taciuti, scherzi e figuracce degli astronauti, effetti inaspettati della vita in assenza di peso, raccontati attingendo alla documentazione audiovisiva e tecnica originale e alle testimonianze dirette dei protagonisti.

Minecraft, occhio alle mod per Android

Di solito gli store ufficiali delle app per tablet e telefonini sono considerati posti sicuri, ma ogni tanto qualche app ostile riesce a passare i controlli di sicurezza. Stavolta è il turno di Google Play, dal quale sono state rimosse ben 87 app che erano false mod per Minecraft.

Di solito gli store ufficiali delle app per tablet e telefonini sono considerati posti sicuri, ma ogni tanto qualche app ostile riesce a passare i controlli di sicurezza. Stavolta è il turno di Google Play, dal quale sono state rimosse ben 87 app che erano false mod per Minecraft.Invece di modificare il gioco, queste app prendono il controllo del dispositivo dell’utente e lo bombardano di pubblicità scaricate oppure aprono una finestra del browser che visualizza pubblicità, sondaggi e finti allarmi per virus, come segnala Graham Cluley. E ovviamente nulla vieta a un’app del genere di scaricare malware al posto di pubblicità.

Per evitare questo rischio, oltre a stare negli store ufficiali è opportuno guardare le recensioni delle singole app: se un’app ha dei comportamenti strani, gli altri utenti li segnaleranno. Un altro modo per scansare app ostili è stare attenti alle richieste di permessi: un’app di gioco che chiede permessi di amministratore o di pubblicare contenuti sui social network è probabilmente malintenzionata. Infine è sempre buona cosa installare preventivamente un buon antivirus, in grado di riconoscere buona parte delle app infette.

Labels:

Android,

Google Play,

malware,

pubblicità,

ReteTreRSI

Apple, aggiornamenti importanti per tutti

Apple ha sfornato una serie di aggiornamenti importanti: macOS Sierra passa alla versione 10.12.4, iOS passa alla 10.3 (per iPhone dal 5 compreso in su, iPad dalla quarta generazione compresa e iPod touch dalla sesta generazione compresa), Safari è uscito in versione 10.1 e sono stati aggiornati Pages, Keynote e Numbers (la triade di applicazioni Apple analoghe a Word, Powerpoint e rispettivamente Excel). Per gli Apple Watch, inoltre, è ora disponibile watchOS 3.2.

Gli aggiornamenti risolvono varie falle di sicurezza, in particolare in macOS, annunciate di recente e rivelate nel corso di gare come Pwn2Own, che mettono in palio centinaia di migliaia di dollari di premi per chi riesce a prendere il controllo dei vari dispositivi e sistemi operativi dotati delle versioni più recenti di software. La tecnica usata viene tenuta segreta fino al giorno della gara e poi viene ceduta in via riservata al produttore del software, che così può aggiornare il proprio prodotto in modo sicuro.

Questo aggiornamento di Apple, in particolare, è piuttosto massiccio dal punto di vista della sicurezza, con 65 correzioni e 127 vulnerabilità risolte. Fra le falle risolte, alcune consentono di attaccare un dispositivo Apple usando semplicemente immagini, font e file di iBook, normalmente considerati innocui e facilimente incorporabili in pagine dall’aria innocente. Un altro attacco risolto consentiva a un adattatore Thunderbolt appositamente modificato di rubare la password di cifratura del disco rigido del Mac.

2017/04/03 22:50. Apple ha rilasciato la versione 10.3.1 di iOS, che corregge altre falle e magagne e consente l’installazione diretta dell’aggiornamento anche su iPhone 5.

Fonti: Apple, Apple, Ars Technica, Ars Technica, Ars Technica, Naked Security.

Gli aggiornamenti risolvono varie falle di sicurezza, in particolare in macOS, annunciate di recente e rivelate nel corso di gare come Pwn2Own, che mettono in palio centinaia di migliaia di dollari di premi per chi riesce a prendere il controllo dei vari dispositivi e sistemi operativi dotati delle versioni più recenti di software. La tecnica usata viene tenuta segreta fino al giorno della gara e poi viene ceduta in via riservata al produttore del software, che così può aggiornare il proprio prodotto in modo sicuro.

Questo aggiornamento di Apple, in particolare, è piuttosto massiccio dal punto di vista della sicurezza, con 65 correzioni e 127 vulnerabilità risolte. Fra le falle risolte, alcune consentono di attaccare un dispositivo Apple usando semplicemente immagini, font e file di iBook, normalmente considerati innocui e facilimente incorporabili in pagine dall’aria innocente. Un altro attacco risolto consentiva a un adattatore Thunderbolt appositamente modificato di rubare la password di cifratura del disco rigido del Mac.

2017/04/03 22:50. Apple ha rilasciato la versione 10.3.1 di iOS, che corregge altre falle e magagne e consente l’installazione diretta dell’aggiornamento anche su iPhone 5.

Fonti: Apple, Apple, Ars Technica, Ars Technica, Ars Technica, Naked Security.

Una volta per tutte: che differenza c’è fra “geek” e “nerd”?

È un tormentone: dici “sei un nerd” e ti rispondono “no, sono un geek”: ma qual è la differenza? La questione in Rete è talmente dibattuta – in classico stile nerd o geek che dir si voglia – che esistono persino studi statistici sul reale significato di queste parole, come quello segnalato da Popular Science, e non può mancare la vignetta di XKCD.

È un tormentone: dici “sei un nerd” e ti rispondono “no, sono un geek”: ma qual è la differenza? La questione in Rete è talmente dibattuta – in classico stile nerd o geek che dir si voglia – che esistono persino studi statistici sul reale significato di queste parole, come quello segnalato da Popular Science, e non può mancare la vignetta di XKCD.“La differenza tra geek e nerd non è ovvia neanche per chi è di madrelingua inglese: molti dizionari li considerano sinonimi”, nota Licia Corbolante su Terminologia (anche qui), ma in Rete si trovano guide come quella di Wikihow (in italiano), dalla quale cito la differenza saliente: le capacità sociali.

Un geek ha capacità sociali nella norma, anche se può avere la tendenza a essere pretenzioso e prolisso, soprattutto quando l'argomento cade sulla loro passione. A quel punto, potrebbero non lasciarti andare finché non hanno spiegato esattamente come funziona quel dispositivo, e tutta la storia dietro la sua creazione. Un nerd generalmente è più introverso. Potrebbe essere altrettanto esperto su un argomento, ma può essere difficile convincerlo a parlarne.

Terminologia concorda con questa distinzione basata sulla capacità di interagire socialmente e propone una classificazione particolare: “una differenza tra geek e nerd è che i primi sarebbero individui fissati con particolari attività o cose e i secondi sarebbero una sottospecie di geek, spesso socialmente imbranati e focalizzati soprattutto su materie scientifiche, come matematica e informatica”.

Il successo di serie TV come Big Bang Theory consente di illustrare molto chiaramente questo tipo di differenza: per esempio, Sheldon Cooper, essendo socialmente a disagio e ossessivamente appassionato di argomenti scientifici, è più nerd che geek, mentre i suoi amici, in particolare Leonard, che sono socialmente più integrati, sono più geek che nerd. E voi come vi sentite?

Quali sono le ricerche più frequenti in Google e quanto valgono

L’articolo è stato aggiornato dopo la pubblicazione iniziale. Ultimo aggiornamento: 2017/03/31 11:30.

L’articolo è stato aggiornato dopo la pubblicazione iniziale. Ultimo aggiornamento: 2017/03/31 11:30.Mondovo ha pubblicato un elenco molto interessante delle domande più frequenti rivolte a Google e l’ha completata con un dato poco conosciuto, ossia il valore commerciale di ciascuna di queste domande: in altre parole, quanto paga un inserzionista per far comparire la propria pubblicità nei risultati di Google quando digitate una specifica domanda.

L’elenco è in inglese, lingua internazionalmente prevalente, e riserva parecchie sorprese: per esempio, la domanda più frequente in assoluto è what is my IP, “qual è il mio indirizzo IP”, che vale 12 centesimi di dollaro; la seconda è what time is it, “che ore sono” (99 centesimi), che va chiarita perché di solito è seguita dal nome di una località (gli internauti non sono così rimbambiti da chiedere a Google che ore sono invece di guardare l’ora sull’orologio o sul telefonino – almeno spero).

Al terzo posto una domanda tipicamente americana: how to register to vote, “come iscriversi alle liste degli elettori” (2 dollari e 13 cent).

Al quarto posto c’è what do you mean, “che cosa intendi”, ma attenzione: è il titolo di una canzone di Justin Bieber.

Al quinto posto una domanda strana: how to tie a tie, “come fare il nodo a una cravatta” (1 dollaro e 62 cent).

Seguono poi can you run it, “puoi farlo girare”, che vale ben 2 dollari e 53 centesimi; how deep is your love (titolo di una canzone immortale dei Bee Gees e di una più recente di Calvin Harris, 2 dollari e 23 cent); what song is this, “che canzone è questa” (75 cent); how to lose weight, “come perdere peso” (50 cent); e per chiudere la top ten c’è how many ounces in a cup, “quante once stanno in una tazza”, domanda richiestissima per le ricette di cucina, che vale quindi ben 3 dollari e 22 cent.

Sorprende la mancanza quasi totale di domande intime: how to get pregnant (“come rimanere incinta”) è al ventesimo posto e how to have sex (“come fare sesso”) è al cinquantatreesimo. Il resto della classifica è dedicato principalmente a domande di cucina e a domande informatiche.

Se vi piacciono le classifiche come queste, date un’occhiata anche alle 1000 parole più cercate in Google: i primi cinque posti sono occupati da nomi di siti (facebook è il numero uno, con 2,1 miliardi di richieste al mese), probabilmente perché molti utenti hanno l’abitudine di digitare in Google il nome del sito che desiderano visitare invece di digitarlo nella casella dell’indirizzo.

Labels:

Google,

pubblicità,

ReteTreRSI,

statistiche

Panico: i dati di navigazione degli utenti saranno messi in vendita. Sì, ma solo in USA

C’è molto panico in Rete per l’annuncio che il Congresso statunitense ha deciso di smantellare le norme sulla riservatezza della navigazione online degli utenti: in sintesi, si dice, i fornitori di accesso a Internet (i provider) d’ora in poi saranno liberi di vendere ai pubblicitari la cronologia dei siti visitati dai propri abbonati, senza dover chiedere permessi a nessuno (men che meno agli abbonati stessi). È partita una corsa generale per procurarsi contromisure informatiche per tutelarsi da questa nuova profilazione potenzialmente imbarazzante e si parla molto di VPN e di Tor. Vale la pena di fare un po’ di chiarezza.

Prima di tutto, niente panico! Il provvedimento riguarda soltanto gli Stati Uniti e comunque le norme statunitensi ora smantellate in realtà non erano ancora entrate in vigore, per cui i provider americani erano già liberi di vedere quali siti vengono visitati da un utente e condividere la sua cronologia con i pubblicitari.

In secondo luogo, non è detto che usare una VPN migliori le cose. Una VPN (Virtual Private Network) è un’applicazione che fa passare tutto il vostro traffico Internet attraverso i computer di un’azienda fornitrice. La vostra navigazione sembra quindi provenire da quell’azienda e il vostro provider non può sapere che siti visitate, perché il collegamento dal vostro dispositivo all’azienda che offre la VPN è cifrato. Ma questo significa che tutta la vostra navigazione passa attraverso il fornitore della VPN, che a sua volta potrebbe venderla o leggerla per esempio per ricattarvi se visitate siti discutibili. Usare una VPN gratuita o fornita da sconosciuti, insomma, rischia di ridurre la vostra privacy di navigazione.

Se decidete di adottare una VPN per qualunque ragione, scegliete quindi fornitori di buona reputazione che non archiviano la cronologia di navigazione, come per esempio Freedome, TunnelBear o PIA. Potreste anche usare il browser Opera, che ha un’opzione per navigare con una VPN inclusa.

Tor, invece, è un browser che maschera piuttosto efficacemente l’origine delle vostre navigazioni, e ci sono anche prodotti come Invizbox che fanno passare automaticamente tutto il vostro traffico, su tutti i vostri dispositivi, attraverso Tor oppure una VPN, ma il servizio è spesso lento in maniera esasperante.

In realtà la nostra cronologia di navigazione è già piuttosto protetta per il semplice fatto che moltissimi siti oggi usano automaticamente il protocollo cifrato HTTPS al posto di HTTP: in parole povere, se usate HTTPS il vostro provider può sapere quale sito avete visitato, ma non può sapere quale pagina del sito avete consultato. Se fate una ricerca in Google con HTTPS, il vostro provider sa che avete consultato Google, ma non sa che cosa gli avete chiesto.

Fonti aggiuntive: Lifehacker, New York Times.

Prima di tutto, niente panico! Il provvedimento riguarda soltanto gli Stati Uniti e comunque le norme statunitensi ora smantellate in realtà non erano ancora entrate in vigore, per cui i provider americani erano già liberi di vedere quali siti vengono visitati da un utente e condividere la sua cronologia con i pubblicitari.

In secondo luogo, non è detto che usare una VPN migliori le cose. Una VPN (Virtual Private Network) è un’applicazione che fa passare tutto il vostro traffico Internet attraverso i computer di un’azienda fornitrice. La vostra navigazione sembra quindi provenire da quell’azienda e il vostro provider non può sapere che siti visitate, perché il collegamento dal vostro dispositivo all’azienda che offre la VPN è cifrato. Ma questo significa che tutta la vostra navigazione passa attraverso il fornitore della VPN, che a sua volta potrebbe venderla o leggerla per esempio per ricattarvi se visitate siti discutibili. Usare una VPN gratuita o fornita da sconosciuti, insomma, rischia di ridurre la vostra privacy di navigazione.

Se decidete di adottare una VPN per qualunque ragione, scegliete quindi fornitori di buona reputazione che non archiviano la cronologia di navigazione, come per esempio Freedome, TunnelBear o PIA. Potreste anche usare il browser Opera, che ha un’opzione per navigare con una VPN inclusa.

Tor, invece, è un browser che maschera piuttosto efficacemente l’origine delle vostre navigazioni, e ci sono anche prodotti come Invizbox che fanno passare automaticamente tutto il vostro traffico, su tutti i vostri dispositivi, attraverso Tor oppure una VPN, ma il servizio è spesso lento in maniera esasperante.

In realtà la nostra cronologia di navigazione è già piuttosto protetta per il semplice fatto che moltissimi siti oggi usano automaticamente il protocollo cifrato HTTPS al posto di HTTP: in parole povere, se usate HTTPS il vostro provider può sapere quale sito avete visitato, ma non può sapere quale pagina del sito avete consultato. Se fate una ricerca in Google con HTTPS, il vostro provider sa che avete consultato Google, ma non sa che cosa gli avete chiesto.

Fonti aggiuntive: Lifehacker, New York Times.

Labels:

crittografia,

privacy,

ReteTreRSI,

Tor,

VPN

SpaceX tenta il lancio e il ritorno di un Falcon 9 “riciclato”. E ce la fa

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora. Ultimo aggiornamento: 2017/04/18 8:40.

Stanotte (dalle 00.27 italiane) SpaceX tenterà di lanciare dal Kennedy Space Center, in Florida, un satellite per telecomunicazioni, l’SES-10, a bordo di un razzo Falcon 9 il cui primo stadio ha già volato una volta nello spazio per poi rientrare a terra atterrando verticalmente. Lo stadio tenterà nuovamente un atterraggio verticale a bordo di una nave appoggio nell’Oceano Atlantico.

Se tutto andrà secondo i piani, sarà la prima volta nella storia dell’esplorazione spaziale che il primo stadio di un razzo orbitale vola due volte nello spazio e ritorna verticalmente. Lo scopo di questo esperimento è arrivare al riuso efficiente dei vettori spaziali, in modo da ridurre i costi di lancio, cosa che non era riuscita allo Shuttle statunitense (che recuperava i booster a propellente solido e riusava il veicolo orbitale, ma a costi proibitivi e con interventi tecnici estremamente onerosi) o alla Buran sovietica (che fece un solo volo automatico e fu poi accantonata).

Per questo primo test è stato “ricondizionato” il Falcon 9 che volò ad aprile 2016 per la missione CRS-8, la prima che si concluse con un appontaggio e la seconda a terminare con un primo stadio intero e non distrutto (il primo rientro non distruttivo di un Falcon avvenne a dicembre 2015 sulla terraferma).

Il Press Kit della missione, con i dettagli del carico e dello svolgimento, è qui. Il Hosted webcast è qui; il Technical Webcast è qui. Come consueto, il link ufficiale di SpaceX è spacex.com/webcast.

2017/03/31 00:55. Il primo stadio del Falcon 9 è atterrato con successo sulla nave appoggio Of Course I Still Love You nell’Oceano Atlantico. Intanto il secondo stadio è entrato correttamente in orbita e sta portando a destinazione il satellite SES-10 in orbita geostazionaria.

Dopo l’atterraggio, Elon Musk è intervenuto in diretta per celebrare, visibilmente emozionato, il coronamento di un progetto che ha richiesto quindici anni di lavoro e che molti addetti ai lavori ritenevano fosse impossibile.

Il riutilizzo del primo stadio è una tappa fondamentale nella riduzione dei costi per raggiungere lo spazio. Come ha detto Musk stesso, buttar via il razzo dopo un singolo volo è assurdo: quanto costerebbe un biglietto aereo se buttassimo via il velivolo alla fine del tragitto?

La prossima sfida, ora che il principio è stato dimostrato, è ridurre i tempi e i costi di riutilizzo e dimostrare non solo la fattibilità tecnica ma anche la convenienza economica.

2017/03/31 07:15. Durante una conferenza stampa (avvenuta stanotte per il fuso orario europeo), Elon Musk ha aggiunto che è stata recuperata a titolo sperimentale anche la carenatura aerodinamica che racchiude il satellite, come anticipato da alcune indiscrezioni. Il recupero, basato su piccoli razzi di manovra e su un paracadute manovrabile, fa parte di un progetto per riutilizzare anche questo componente, il cui costo si aggira sui 6 milioni di dollari, pari al 10% circa del prezzo attuale di un lancio di un satellite con un Falcon 9.

2017/04/18 8:40. Una settimana fa SpaceX ha pubblicato le foto e il video dell'atterraggio.

Fonti aggiuntive: Ars Technica, Nasa Spaceflight, Spaceflight 101.

Stanotte (dalle 00.27 italiane) SpaceX tenterà di lanciare dal Kennedy Space Center, in Florida, un satellite per telecomunicazioni, l’SES-10, a bordo di un razzo Falcon 9 il cui primo stadio ha già volato una volta nello spazio per poi rientrare a terra atterrando verticalmente. Lo stadio tenterà nuovamente un atterraggio verticale a bordo di una nave appoggio nell’Oceano Atlantico.

Se tutto andrà secondo i piani, sarà la prima volta nella storia dell’esplorazione spaziale che il primo stadio di un razzo orbitale vola due volte nello spazio e ritorna verticalmente. Lo scopo di questo esperimento è arrivare al riuso efficiente dei vettori spaziali, in modo da ridurre i costi di lancio, cosa che non era riuscita allo Shuttle statunitense (che recuperava i booster a propellente solido e riusava il veicolo orbitale, ma a costi proibitivi e con interventi tecnici estremamente onerosi) o alla Buran sovietica (che fece un solo volo automatico e fu poi accantonata).

Per questo primo test è stato “ricondizionato” il Falcon 9 che volò ad aprile 2016 per la missione CRS-8, la prima che si concluse con un appontaggio e la seconda a terminare con un primo stadio intero e non distrutto (il primo rientro non distruttivo di un Falcon avvenne a dicembre 2015 sulla terraferma).

Il Press Kit della missione, con i dettagli del carico e dello svolgimento, è qui. Il Hosted webcast è qui; il Technical Webcast è qui. Come consueto, il link ufficiale di SpaceX è spacex.com/webcast.

2017/03/31 00:55. Il primo stadio del Falcon 9 è atterrato con successo sulla nave appoggio Of Course I Still Love You nell’Oceano Atlantico. Intanto il secondo stadio è entrato correttamente in orbita e sta portando a destinazione il satellite SES-10 in orbita geostazionaria.

Dopo l’atterraggio, Elon Musk è intervenuto in diretta per celebrare, visibilmente emozionato, il coronamento di un progetto che ha richiesto quindici anni di lavoro e che molti addetti ai lavori ritenevano fosse impossibile.

Il riutilizzo del primo stadio è una tappa fondamentale nella riduzione dei costi per raggiungere lo spazio. Come ha detto Musk stesso, buttar via il razzo dopo un singolo volo è assurdo: quanto costerebbe un biglietto aereo se buttassimo via il velivolo alla fine del tragitto?

La prossima sfida, ora che il principio è stato dimostrato, è ridurre i tempi e i costi di riutilizzo e dimostrare non solo la fattibilità tecnica ma anche la convenienza economica.

2017/03/31 07:15. Durante una conferenza stampa (avvenuta stanotte per il fuso orario europeo), Elon Musk ha aggiunto che è stata recuperata a titolo sperimentale anche la carenatura aerodinamica che racchiude il satellite, come anticipato da alcune indiscrezioni. Il recupero, basato su piccoli razzi di manovra e su un paracadute manovrabile, fa parte di un progetto per riutilizzare anche questo componente, il cui costo si aggira sui 6 milioni di dollari, pari al 10% circa del prezzo attuale di un lancio di un satellite con un Falcon 9.

2017/04/18 8:40. Una settimana fa SpaceX ha pubblicato le foto e il video dell'atterraggio.

Fonti aggiuntive: Ars Technica, Nasa Spaceflight, Spaceflight 101.

2017/03/27

11/9, perché i dirottatori non furono fermati negli Stati Uniti? La spiegazione sferzante di un ex agente FBI

Nella cortina fumogena delle tesi di complotto strampalate intorno agli attentati dell’11 settembre si perde spesso di vista il fatto che esistono davvero degli aspetti poco chiari degli eventi.

Per esempio, non c’è bisogno di essere sostenitori di improbabili demolizioni controllate o di aerei fantasma al Pentagono per notare la stranezza che almeno due dei dirottatori, cittadini sauditi, soggiornarono a lungo negli Stati Uniti ed erano attivamente sorvegliati dalla CIA e dall’NSA. Le due agenzie, inoltre, sapevano dei loro legami al terrorismo internazionale.

Questa non è una fantasia complottista: è quanto risulta agli atti pubblici delle inchieste effettuate dopo l’11/9.

Questo vuol dire che la CIA e l’NSA hanno lasciato che l’11/9 accadesse? Non proprio: la realtà raramente è così netta e chiara come nei film. Per fare chiarezza, Hammer, uno degli autori del gruppo Undicisettembre, ha intervistato in proposito un testimone d’eccezione: l’ex agente dell'FBI Mark Rossini, direttamente coinvolto nelle indagini sull’11/9. Rossini ha scritto un lungo testo su come sarebbe stato possibile evitare l’11/9 e sulle pressioni politiche, dettate dalla volontà di non creare tensioni tra gli USA e l'Arabia Saudita, che bloccarono lo scambio di informazioni tra CIA ed FBI e agevolarono i dirottamenti di quattro aerei di linea, tre dei quali si schiantarono contro i propri obiettivi (le Torri Gemelle di New York e il Pentagono), mentre il quarto precipitò in Pennsylvania in seguito alla reazione dei passeggeri.

La sua ricostruzione degli eventi che permisero l’11 settembre non risparmia nessuno ed è meticolosa e dettagliata: preparatevi dunque a una lettura lunga e paziente che rivela uno scenario intricato e tristemente politicizzato. Undicisettembre vi propone sia l’originale in inglese, sia la traduzione in italiano.

Avvertenza: eventuali commenti a sostegno di deliri complottisti (Torri Gemelle demolite, aerei inesistenti al Pentagono, passeggeri finti, ecc.) verranno cestinati. Prima di fare domande, consiglio di leggere attentamente le FAQ di Undicisettembre (colonna di destra del blog), che contengono già le risposte tecniche a queste fantasie e alla maggior parte degli aspetti poco chiari degli attentati. Sono invece benvenuti dubbi, riflessioni e domande sulla ricostruzione fatta da Mark Rossini.

Per esempio, non c’è bisogno di essere sostenitori di improbabili demolizioni controllate o di aerei fantasma al Pentagono per notare la stranezza che almeno due dei dirottatori, cittadini sauditi, soggiornarono a lungo negli Stati Uniti ed erano attivamente sorvegliati dalla CIA e dall’NSA. Le due agenzie, inoltre, sapevano dei loro legami al terrorismo internazionale.

Questa non è una fantasia complottista: è quanto risulta agli atti pubblici delle inchieste effettuate dopo l’11/9.

Questo vuol dire che la CIA e l’NSA hanno lasciato che l’11/9 accadesse? Non proprio: la realtà raramente è così netta e chiara come nei film. Per fare chiarezza, Hammer, uno degli autori del gruppo Undicisettembre, ha intervistato in proposito un testimone d’eccezione: l’ex agente dell'FBI Mark Rossini, direttamente coinvolto nelle indagini sull’11/9. Rossini ha scritto un lungo testo su come sarebbe stato possibile evitare l’11/9 e sulle pressioni politiche, dettate dalla volontà di non creare tensioni tra gli USA e l'Arabia Saudita, che bloccarono lo scambio di informazioni tra CIA ed FBI e agevolarono i dirottamenti di quattro aerei di linea, tre dei quali si schiantarono contro i propri obiettivi (le Torri Gemelle di New York e il Pentagono), mentre il quarto precipitò in Pennsylvania in seguito alla reazione dei passeggeri.

La sua ricostruzione degli eventi che permisero l’11 settembre non risparmia nessuno ed è meticolosa e dettagliata: preparatevi dunque a una lettura lunga e paziente che rivela uno scenario intricato e tristemente politicizzato. Undicisettembre vi propone sia l’originale in inglese, sia la traduzione in italiano.

Avvertenza: eventuali commenti a sostegno di deliri complottisti (Torri Gemelle demolite, aerei inesistenti al Pentagono, passeggeri finti, ecc.) verranno cestinati. Prima di fare domande, consiglio di leggere attentamente le FAQ di Undicisettembre (colonna di destra del blog), che contengono già le risposte tecniche a queste fantasie e alla maggior parte degli aspetti poco chiari degli attentati. Sono invece benvenuti dubbi, riflessioni e domande sulla ricostruzione fatta da Mark Rossini.

2017/03/25

Ci vediamo stasera a Noicattaro (BA)?

Stasera alle 19:30 sarò a Noicattaro (Bari), al Laboratorio Urbano Exviri in viale Cimitero (Contrada Calcare) per un incontro pubblico a ingresso libero dedicato alla mia attività di debunker, nell’ambito del Progetto Nauka organizzato dall’Associazione Culturale Formule Matematiche.

Stasera alle 19:30 sarò a Noicattaro (Bari), al Laboratorio Urbano Exviri in viale Cimitero (Contrada Calcare) per un incontro pubblico a ingresso libero dedicato alla mia attività di debunker, nell’ambito del Progetto Nauka organizzato dall’Associazione Culturale Formule Matematiche.L’incontro è pensato come un’occasione per parlare di post-verità, fact-checking, business delle notizie false, e altro ancora, e mostrare come svolgo il lavoro di debunker.

Trovate maggiori informazioni e i contatti degli oganizzatori qui e qui; una descrizione articolata della serata (di cui sono solo uno degli ospiti) è su NoicattaroWeb.

2017/03/24

Podcast del Disinformatico del 2017/03/24

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Instagram attiva l'autenticazione a due fattori per tutti

Ieri Instagram ha annunciato l’attivazione per tutti dell’autenticazione a due fattori, preannunciata a gennaio di quest’anno: per adottare questa protezione importante del proprio account basta andare nell’app di Instagram, toccare l’icona dell’omino in basso a destra, toccare l'icona in alto a destra (ingranaggio su iOS, tre puntini su Android), e poi toccare la voce Autenticazione a due fattori. Maggiori dettagli sono in questo mio articolo e nella guida di Instagram.

Un’altra novità di Instagram che verrà attivata progressivamente a tutti gli utenti sarà la sfocatura delle immagini e dei video che sono stati segnalati come sensibili dagli utenti ma comunque non violano le regole di Instagram. Questo dovrebbe ridurre il rischio di trovarsi di colpo sotto gli occhi immagini scioccanti o inadatte. Instagram mette a disposizione maggiori informazioni presso instagram-together.com e nel Centro assistenza.

Labels:

autenticazione a due fattori,

Instagram,

ReteTreRSI

Ricatto ad Apple: paga o cancelleremo i dati degli iPhone e di iCloud

Si fanno chiamare “Famiglia Criminale Turca” (“Turkish Crime Family”) e minacciano di cancellare i dati dagli iPhone e dagli account iCloud di almeno 300 milioni di utenti se Apple non pagherà un riscatto entro il 7 aprile. Considerata la portata della minaccia, potreste pensare a una richiesta di riscatto milionaria, ma la Famiglia ha pretese modeste: 75.000 dollari in Bitcoin o Ether oppure 100.000 dollari in carte regalo iTunes.

I ricattatori hanno contattato varie testate giornalistiche per cercare di rendersi visibili e credibili, e sono sicuramente riusciti a farsi notare, ma Motherboard racconta che finora le presunte prove presentate dalla Famiglia sono prive di conferme indipendenti.

Apple ha dichiarato che “non ci sono state violazioni dei sistemi Apple... La presunta lista di indirizzi di mail e di password sembra provenire da servizi di terzi violati in precedenza”.

Al momento non c’è motivo di farsi prendere dal panico, ma storie come questa sono sempre una buona occasione da cogliere per mettere alla prova le proprie impostazioni di sicurezza e chiedersi se sarebbero in grado di reggere a una minaccia di questo genere. Vale la pena, per esempio, di proteggere il proprio account con una password robusta (non ovvia e sufficientemente lunga) e unica (diversa da quelle usate per tutti gli altri servizi online) e con l’autenticazione a due fattori.

E naturalmente non dimenticate l’importanza di un buon backup dei vostri dati, salvato su un supporto scollegato da Internet.

Fonti aggiuntive: Hot For Security.

I ricattatori hanno contattato varie testate giornalistiche per cercare di rendersi visibili e credibili, e sono sicuramente riusciti a farsi notare, ma Motherboard racconta che finora le presunte prove presentate dalla Famiglia sono prive di conferme indipendenti.

Apple ha dichiarato che “non ci sono state violazioni dei sistemi Apple... La presunta lista di indirizzi di mail e di password sembra provenire da servizi di terzi violati in precedenza”.

Al momento non c’è motivo di farsi prendere dal panico, ma storie come questa sono sempre una buona occasione da cogliere per mettere alla prova le proprie impostazioni di sicurezza e chiedersi se sarebbero in grado di reggere a una minaccia di questo genere. Vale la pena, per esempio, di proteggere il proprio account con una password robusta (non ovvia e sufficientemente lunga) e unica (diversa da quelle usate per tutti gli altri servizi online) e con l’autenticazione a due fattori.

E naturalmente non dimenticate l’importanza di un buon backup dei vostri dati, salvato su un supporto scollegato da Internet.

Fonti aggiuntive: Hot For Security.

Wikileaks rivela il “cacciavite sonico” della CIA per colpire i Mac

Wikileaks ha pubblicato un altro lotto dei documenti riservati che illustrano le tecniche di intrusione informatica sviluppate e utilizzate dalla CIA, come raccontavo il 10 marzo scorso.

Wikileaks ha pubblicato un altro lotto dei documenti riservati che illustrano le tecniche di intrusione informatica sviluppate e utilizzate dalla CIA, come raccontavo il 10 marzo scorso.Questo nuovo lotto rivela varie forme di attacco specifiche per i computer della Apple. Una, in particolare, è decisamente intrigante, perché usa un accessorio apparentemente innocuo del Mac: l’adattatore Ethernet per le porte Thunderbolt, usato per connettere il computer a una rete cablata. Un oggetto che normalmente si attacca a un computer senza alcuna esitazione e senza pensare a possibili pericoli.

Ma la CIA ha trovato il modo di modificare questi adattatori per scavalcare le protezioni del Mac e installare dei programmi ostili. Chicca per i fan di Doctor Who: questa tecnica viene chiamata dalla CIA Sonic Screwdriver, ossia “cacciavite sonico”, come lo strumento multiuso usatissimo dal Dottore nella serie TV britannica. Un’altra testimonianza che gli informatici della CIA sono dei grandi appassionati di fantascienza.

Niente panico, comunque: questa tecnica funzionava solo sui MacBook costruiti fra fine 2011 e la metà del 2012, e Apple ha rilasciato da tempo degli aggiornamenti del firmware di questi computer che risolvono il problema. Inoltre va sottolineato che questo attacco richiedeva un accesso fisico al computer preso di mira e quindi non era sfruttabile via Internet, ma resta intrigante l’idea di usare le periferiche e gli accessori di un computer per attaccarli.

Un altro aspetto da notare, per chi pensa che queste fughe di notizie siano dannose o inutili perché rivelano tecniche che solo la CIA sarebbe capace di sviluppare, è che questa modalità di attacco è stata in realtà sviluppata da informatici indipendenti ed è stata poi copiata dalla CIA: qualcosa di molto simile era stato infatti presentato al raduno statunitense di esperti Black Hat nel 2012 dall’informatico che si fa chiamare semplicemente snare.

Fonte: Ars Technica.

Labels:

attacchi informatici,

Doctor Who,

Mac,

ReteTreRSI

Divieti per laptop e tablet in aereo: le cose da sapere

|

| Rapprentazione esemplificativa delle nuove misure di sicurezza. |

Sono interessate le seguenti compagnie aeree: EgyptAir, Emirates Airline, Etihad Airways, Kuwait Airways, Qatar Airways, Royal Air Maroc, Royal Jordanian Airlines, Saudi Arabian Airlines e Turkish Airlines.

Il Regno Unito ha attivato un divieto analogo che colpisce i voli provenienti da Egitto, Libano, Turchia, Giordania, Tunisia e Arabia Saudita delle seguenti compagnie: British Airways, EasyJet, Jet2.com, Monarch, Thomas Cook, Thomson, Turkish Airlines, Pegasus Airways, Atlas-Global Airlines, Middle East Airlines, Egyptair, Royal Jordanian Airlines, Tunis Air e Saudia.

La giustificazione per queste misure è (tanto per cambiare) il terrorismo, perché si sospetta che un laptop possa essere usato come contenitore per una bomba, come già successo nel 2016 su un volo della Daallo Airlines partito da Mogadiscio.

L’idea che un terrorista potrebbe tranquillamente imbarcarsi da un altro paese escluso dalla lista nera, o usare un’altra compagnia aerea (come ho fatto io per andare a Houston proprio pochi giorni fa, usando il mio laptop senza problemi), non sembra aver sfiorato gli ideatori del provvedimento. Allo stesso modo, l’idea che basti portare a bordo qualche Samsung Galaxy Note 7 (che prende fuoco spontaneamente) oppure un po’ di telefonini con batteria al litio rimovibile e cortocircuitabile per ottenere un effetto Samsung analogo non pare aver stimolato riflessioni di buon senso.

Senza iPad e laptop, le ore di un volo intercontinentale verso gli Stati Uniti diventeranno un incubo per chiunque viaggi per lavoro ed è abituato a far fruttare le ore passate in aereo lavorando al computer. Certo, si può decidere di dormire o di leggere o guardare qualche film, ma resta il problema che il computer/tablet va stivato, con tutti i rischi di danneggiamento e di furto che questo comporta. In pratica, molti saranno costretti a lasciare a casa il computer e arrivare alla meta informaticamente nudi. Quella presentazione da rifinire all’ultimo minuto? Scordatevela: dovrete portarla su una chiavetta USB e procurarvi un computer sul posto (che avrà una tastiera USA, senza accentate; e pregate che abbia una versione di software compatibile con la vostra).

I dispositivi proibiti non sono solo laptop e tablet: sono vietati in cabina anche giochi elettronici, libri digitali, lettori DVD, scanner, stampanti e fotocamere. Le uniche eccezioni riguardano i dispositivi medici essenziali. Prima che ci pensiate: no, dire che il laptop è un dispositivo medicale perché è l'unica cosa che impedisce di impazzire stando nove ore pigiati come sardine, con bambini che piangono incessantemente e cibo di gomma, non è una giustificazione che le imperscrutabili autorità accoglieranno facilmente.

Questa è la situazione al momento in cui scrivo: prima di partire, consultate le istruzioni della vostra compagnia aerea. E procuratevi un buon libro (non digitale) da leggere.

Fonti: Naked Security, CNN, CNN.

Labels:

aviazione,

ReteTreRSI,

teatrino della sicurezza,

terrorismo

Una visita al primo server Web

Pochi giorni fa sono stato al CERN e, fra le tante meraviglie tecnologiche di questo centro di ricerca scientifica, ho finalmente visto con i miei occhi il primo server Web della storia: la workstation NeXT usata da Tim Berners-Lee, l‘informatico che insieme a Robert Cailliau concepì presso il CERN quello che oggi chiamiamo il Web, ossia la parte di Internet strutturata in pagine contenenti testo, immagini e collegamenti ad altre pagine. Era il 1989: un’eternità di tempo fa, ai ritmi dell’informatica.

Pochi giorni fa sono stato al CERN e, fra le tante meraviglie tecnologiche di questo centro di ricerca scientifica, ho finalmente visto con i miei occhi il primo server Web della storia: la workstation NeXT usata da Tim Berners-Lee, l‘informatico che insieme a Robert Cailliau concepì presso il CERN quello che oggi chiamiamo il Web, ossia la parte di Internet strutturata in pagine contenenti testo, immagini e collegamenti ad altre pagine. Era il 1989: un’eternità di tempo fa, ai ritmi dell’informatica.Oggi questa workstation è esposta al CERN qui in una teca sferica insieme al documento Information Management: A Proposal che Berners-Lee scrisse per proporre l’idea al suo capo, Mike Sendall, che la commentò laconicamente con tre parole visibili ancora oggi, scritte a mano, sulla stampa del documento: “Vague but exciting” (“Vago ma stimolante”).

Va ricordato che all’epoca Berners-Lee aveva pensato al Web soltanto come sistema di gestione delle informazioni interne del CERN e non come modo per organizzare tutta Internet, e che intendeva chiamare la propria creatura Mesh: solo in seguito, durante la scrittura del software per realizzarla, scelse di chiamarla World Wide Web. La parola “web” ricorre già, comunque, nel testo originale della sua proposta.

Fu proprio il CERN a ospitare la prima pagina del Web pubblico: è ancora visitabile oggi qui in una versione leggermente modificata (l’indirizzo originale era http://nxoc01.cern.ch/hypertext/WWW/TheProject.html).

Il primo server Web era un computer che nel 1989 era ai massimi livelli ma che oggi considereremmo primitivo: 8 megabyte (sì, megabyte) di RAM, 256 megabyte di disco magneto-ottico, processore a 25 MHz e disco rigido facoltativo. Il NeXT era una creatura di un altro nome celebre di Internet: Steve Jobs.

2017/03/21

Ti Porto la Luna 2017: sono a Houston a prendere una roccia lunare

Sono partito ieri per gli Stati Uniti con Luigi Pizzimenti, coordinatore del tour scientifico Ti porto la Luna che porterà un frammento di Luna in vari luoghi d’Italia (e non solo) per raccontare la storia delle persone che lo raccolsero e lo portarono sulla Terra. Sono con lui per accompagnarlo nel viaggio a Houston per ritirare questa roccia lunare, custodita dalla NASA, che la concede temporaneamente a Luigi.

Sono partito ieri per gli Stati Uniti con Luigi Pizzimenti, coordinatore del tour scientifico Ti porto la Luna che porterà un frammento di Luna in vari luoghi d’Italia (e non solo) per raccontare la storia delle persone che lo raccolsero e lo portarono sulla Terra. Sono con lui per accompagnarlo nel viaggio a Houston per ritirare questa roccia lunare, custodita dalla NASA, che la concede temporaneamente a Luigi.Ovviamente andare alla NASA e chiedere un pezzo di Luna non è una passeggiata: reperti del genere non vengono concessi facilmente. Anche portarla in giro non è facile, visto il suo valore enorme (decine di milioni di dollari), Se volete leggere e vedere l’avventura di questo viaggio in tempo quasi reale (il “quasi” è dovuto a esigenze di sicurezza), seguitemi su Twitter all’account @attivissimoLIVE e seguite Luigi presso @LuigiPizzimenti.

Per tutti i dettagli del tour e per sapere come richiederne una tappa, consultate Tiportolaluna.it.

2017/03/18

Podcast del Disinformatico del 2017/03/17

È disponibile per lo scaricamento il podcast della puntata di ieri del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

2017/03/17

Dietro le quinte della truffa dell’“assistenza Microsoft”

Il meccanismo della truffa della finta “assistenza Microsoft” è ben conosciuto: la vittima riceve una telefonata da qualcuno che si spaccia per un tecnico di assistenza, dice che il computer della vittima è infettato e si offre di aiutare a rimuovere l’infezione.

Il meccanismo della truffa della finta “assistenza Microsoft” è ben conosciuto: la vittima riceve una telefonata da qualcuno che si spaccia per un tecnico di assistenza, dice che il computer della vittima è infettato e si offre di aiutare a rimuovere l’infezione.In realtà il truffatore convince la vittima a eseguire dei comandi che infettano il computer e consentono di prenderne il controllo da remoto oppure si fa pagare profumatamente tramite carta di credito per “rimuovere” un problema che non c’è.

Alcuni ricercatori di sicurezza della Stony Brook University hanno studiato una variante di questa truffa, nella quale le vittime incappano in siti che fanno credere che il loro computer sia infettato e vengono indotte a chiamare un numero di “assistenza tecnica” in realtà gestito da truffatori. I risultati del loro studio sono molto interessanti e includono le trascrizioni dei loro dialoghi telefonici con gli “assistenti”.

Da questa ricerca emerge che i criminali riescono a incassare in media 291 dollari da ogni vittima, e seguono un copione molto preciso e dettagliato, con finezze come i complimenti alla vittima per la qualità del suo computer, che rassicurano la vittima stessa e la predispongono a pensare che valga la pena di affrontare la spesa di “disinfezione” di un oggetto così prezioso.

I ricercatori hanno scoperto che la maggior parte dei truffatori opera dall’India (85%); gli altri stanno negli USA (10%) e, stranamente, in Costa Rica (5%). Le telefonate truffaldine viaggiano prevalentemente tramite quattro servizi VoIP (Twilio, WilTel, RingRevenue e Bandwidth), i cui costi bassissimi consentono ai gestori della truffa di accettare chiamate internazionali a proprio carico.

Labels:

finta assistenza Microsoft,

ReteTreRSI,

truffe

Il vibratore "smart" che ti spia: We-Vibe condannata a risarcire

We-Vibe è un dispositivo “smart” un po’ particolare: è un vibratore, che si collega via Bluetooth a un telefonino ed è comandabile anche da remoto tramite un’app. Ma quando viene utilizzato, i dati di utilizzo, come la sua temperatura e l’intensità della sua vibrazione, vengono trasmessi segretamente e senza alcuna anonimizzazione (anzi, insieme all’indirizzo di mail dell’utilizzatore) all’azienda produttrice, la canadese Standard Innovation, che così può conoscere con precisione le abitudini intime dei propri clienti.

Questa spettacolare invasione della privacy è emersa grazie agli esperti del raduno informatico Def Con, a Las Vegas, che l’anno scorso hanno rivelato anche che il vibratore era comandabile a distanza da chiunque, notando che prenderne il controllo senza autorizzazione potrebbe configurare il reato di molestia sessuale. È partita un’azione legale, e ora la Standard Innovation ha accettato di risarcire ciascuno dei propri clienti fino a 10.000 dollari (canadesi) ciascuno, per un importo totale di circa 4 milioni.

Se vi serviva una dimostrazione memorabile del fatto che le aziende della cosiddetta Internet delle cose non hanno ancora capito che non devono ficcare il naso nella vita dei propri clienti e devono pensare meno disinvoltamente a come proteggere i dati intimi di chi usa i prodotti interconnessi, quella del vibratore pettegolo probabilmente è quello che stavate cercando.

Fonti: Vocativ, Sex Ed Technologies, The Guardian.

Come disabilitare i video che partono da soli nei siti Web

I siti che contengono video che partono automaticamente, spesso a volume altissimo e per rifilarci pubblicità stupide e insistenti, sono uno dei tormenti della navigazione in Rete. Per fortuna esistono delle contromisure, segnalate per esempio in questo articolo di Kirkville.com.

Per esempio, se usate il browser Chrome (su Mac o Windows) potete installare il plugin gratuito Disable HTML5 Autoplay, che come dice il nome molto intuitivo blocca l’autoplay dei video e dell’audio in formato HTML5. Se usate Firefox, provate FlashStopper (Mac, Windows e Linux), anche se alcune recensioni indicano che a volte non funziona con le versioni più recenti di Firefox. C’è anche una soluzione per il browser Opera.

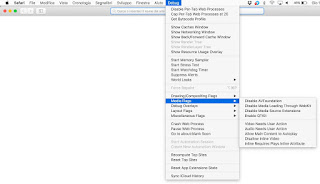

Se invece usate Safari su Mac è necessaria una procedura un po’ più complicata: bisogna chiudere Safari, aprire il Terminale e dare questo comando:

defaults write com.apple.Safari IncludeInternalDebugMenu 1

Riavviando Safari compare un nuovo menu, Debug, dal quale potete scegliere Media Flags e poi Disallow Inline Video (le voci di menu sono in inglese anche nella versione italiana).

2017/03/16

Nasce Teslari.it, club ufficiale per gli utenti (e aspiranti utenti) Tesla in italiano

Dal 2015 esiste un forum in italiano, Teslaforum.it, dedicato alle auto sportive elettriche e agli altri prodotti di Tesla, con circa cinquecento iscritti che mettono a disposizione di tutti le proprie esperienze e competenze su un argomento per molti ostico e sconosciuto come la mobilità sostenibile.

Da questa esperienza sono nati pochi giorni fa il Club ufficiale Tesla italiano, Tesla Owners Club Italy + Ticino (TOCIT), e il nuovo sito Teslari.it. L’anno scorso, infatti, i fondatori di Teslaforum sono stati contattati dall’azienda e così è nata l’avventura del primo Club italiano ufficialmente riconosciuto di proprietari Tesla: uno dei circa trenta ufficiali esistenti al mondo. Come avrete sospettato, avendo prenotato una Model 3 mi sono già iscritto al Club.

Cito dal comunicato stampa:

TOCIT ha già un centinaio di iscritti ed è dedicato alla comunità italofona di proprietari Tesla; inizialmente nato come Tesla Owners Club Italy, è stato presto esteso anche alla Svizzera italiana per abbracciare i tanti appassionati che seguono Teslaforum e le attività di Tesla in Italia dal Canton Ticino. TOCIT è il quarto club Tesla ufficiale in Europa; ci si augura che molti altri si uniranno presto!

L’Owners Club nasce dal forum e ne mantiene lo spirito: aiutarsi a vicenda, trovarsi, divertirsi insieme e promuovere la mobilità sostenibile. L’iscrizione al Club è gratuita, può iscriversi chiunque possieda o abbia riservato una Tesla, anche la Model 3. TOCIT collabora con tutti gli altri Tesla Club; chi è iscritto all’Owners Club Svizzero se vuole può automaticamente far parte anche a TOCIT nel segno della grande amicizia che unisce i proprietari Tesla.

Per integrare il Forum e il neonato Owners Club, è stato creato il sito Teslari.it. Il mondo Tesla genera molto interesse e curiosità ed il forum unisce tutti, proprietari, appassionati e semplici curiosi; il contributo degli appassionati non ancora proprietari è importantissimo. Si è preferito armonizzare forum e club unendoli sotto un unico tetto virtuale, Teslari.it, pur mantenendo scopi e identità leggermente diversi.

Il Forum e quindi la comunità dei Teslari continua a crescere con il contributo di tanti appassionati, e sta diventando una vera e propria guida per chi vive il mondo Tesla e per chi vuole semplicemente saperne di più.

Teslari e l’Owners Club organizzano eventi propri come i Tesla aperitivi e in futuro veri e propri raduni itineranti. I Teslari partecipano anche a molti eventi a tema mobilità elettrica, il prossimo sarà il primo Raduno Interregionale Mobilità Elettrica e Sostenibile a Roma il 25 e 26 marzo, evento patrocinato ufficialmente dal club.

Colgo l’occasione per segnalare un paio di video che mostrano la Tesla Model X che ho provato a Lugano con molto piacere qualche tempo fa (grazie ai Teslari e ai gestori del Pop-Up Store Tesla) e uno degli informalissimi Aperitivi Tesla che vengono organizzati periodicamente.

2017/03/15

Violazioni di massa di account Twitter in corso: prendete precauzioni

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora.Da qualche ora è in corso una serie di violazioni di account Twitter in tutto il mondo. Sembrano violazioni fatte a caso e in maniera automatica, al ritmo di qualche decina al minuto. Sono coinvolti anche account molto popolari e verificati, da Italotreno a Eni a Forbes a Boris Becker a Justin Bieber.

Le prime indicazioni suggeriscono un possibile nesso con l’uso dell’applicazione TwitterCounter.

Per farvi un’idea della portata delle violazioni, potete seguirle in tempo reale qui su Twitter.

Cose da fare:

1. Guardate se avete Twittercounter fra le vostre applicazioni: https://twitter.com/settings. Se sì, revocate il suo accesso.

2. Attivate la verifica in due passaggi: https://twitter.com/settings/account. Abilitate sia Verifica le richieste d'accesso, sia Richiedi informazioni personali per reimpostare la password.

3. State calmi :-)

2017/03/15 16:10. Intorno alle 10 di stamattina Twittercounter ha confermato di essere la fonte involontaria del problema.

We're aware that our service was hacked and have started an investigation into the matter.We've already taken measures to contain such abuse

— TheCounter (@thecounter) March 15, 2017

Fonti aggiuntive: CNBC.

2017/03/13

Il senatore Bartolomeo Pepe e le “scie chimiche”

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora.

Il senatore della Repubblica Italiana Bartolomeo Pepe sta promuovendo Overcast, un “documentario” sulle cosiddette “scie chimiche”, con tweet come questo (ho omesso per decenza il video incorporato nel tweet):

Così mi sono dilettato a fare due conti via Twitter e presentarli al senatore. Li riprendo qui con qualche approfondimento e correzione, caso mai potessero servire a qualcuno. Mi raccomando, controllateli; li ho fatti di corsa.

1. OK, facciamo due conti. Supponiamo che le "scie chimiche" esistano e contengano "qualcosa". Qualunque cosa.

2. Un aereo di linea vola mediamente a circa 800 km/h. Un Boeing 737 ha una velocità di crociera di 840 km/h, che sono 14 km/minuto.

3. Qualunque cosa ci fosse dentro le "scie chimiche" verrebbe quindi spalmata su una striscia lunga 14 km OGNI MINUTO.

4. Supponiamo che una "scia chimica" sia larga come un motore d'aereo: spannometricamente, 2,5 m di diametro.

5. Qualunque cosa ci fosse dentro una "scia chimica" verrebbe quindi diluita in un volume di 14 km x 2,5 m di diametro OGNI MINUTO.

6. Sarebbe insomma diluita in circa 69.000 metri cubi. Ogni minuto. Poi si diluirebbe ancora in atmosfera, ma lasciamo stare.

7. Immaginiamo che la "scia chimica" non venga dispersa orizzontalmente dal vento e cada al suolo compatta, verticalmente, da 10.000 m.

8. Se restasse magicamente larga 2,5 m, si diluirebbe in 10.000 x 14.000 x 2,5 m = circa 350 milioni di metri cubi d’aria (sto semplificando generosamente).

9. Prendiamo il caso peggiore: supponiamo che il "qualcosa" nelle "scie" sia, che so, gas nervino VX: roba tosta, insomma.

10. Persino il VX, se diluito a sufficienza (a meno di 0,09 mg/mc), non è letale. Sotto 0,09 mg/mc, se inalato, fa solo colare il naso.

11. Quindi dovremmo avere una concentrazione di VX al suolo maggiore di 0,09 mg/mc per ottenere almeno... un naso che cola.

12. Ma 0,09 mg/mc su 350 milioni di metri cubi sono circa 31 CHILI di VX. Al minuto. Per avere un naso che cola.

13. Ho fatto i conti alla buona, ma è chiaro che spargere qualunque cosa (persino VX) da un aereo in quota non funzionerebbe.

14. Con questi numeri in mente, le auguro buona visione di Overcast.

Il senatore della Repubblica Italiana Bartolomeo Pepe sta promuovendo Overcast, un “documentario” sulle cosiddette “scie chimiche”, con tweet come questo (ho omesso per decenza il video incorporato nel tweet):

Le #sciechimiche non esistono anche se le vedi tu non le vede nè la scienza nè l'esercito nè la politica #OVERCAST

— bartolomeo pepe (@BartolomeoPepe)

Così mi sono dilettato a fare due conti via Twitter e presentarli al senatore. Li riprendo qui con qualche approfondimento e correzione, caso mai potessero servire a qualcuno. Mi raccomando, controllateli; li ho fatti di corsa.

1. OK, facciamo due conti. Supponiamo che le "scie chimiche" esistano e contengano "qualcosa". Qualunque cosa.

2. Un aereo di linea vola mediamente a circa 800 km/h. Un Boeing 737 ha una velocità di crociera di 840 km/h, che sono 14 km/minuto.

3. Qualunque cosa ci fosse dentro le "scie chimiche" verrebbe quindi spalmata su una striscia lunga 14 km OGNI MINUTO.

4. Supponiamo che una "scia chimica" sia larga come un motore d'aereo: spannometricamente, 2,5 m di diametro.

5. Qualunque cosa ci fosse dentro una "scia chimica" verrebbe quindi diluita in un volume di 14 km x 2,5 m di diametro OGNI MINUTO.

6. Sarebbe insomma diluita in circa 69.000 metri cubi. Ogni minuto. Poi si diluirebbe ancora in atmosfera, ma lasciamo stare.

7. Immaginiamo che la "scia chimica" non venga dispersa orizzontalmente dal vento e cada al suolo compatta, verticalmente, da 10.000 m.

8. Se restasse magicamente larga 2,5 m, si diluirebbe in 10.000 x 14.000 x 2,5 m = circa 350 milioni di metri cubi d’aria (sto semplificando generosamente).

9. Prendiamo il caso peggiore: supponiamo che il "qualcosa" nelle "scie" sia, che so, gas nervino VX: roba tosta, insomma.

10. Persino il VX, se diluito a sufficienza (a meno di 0,09 mg/mc), non è letale. Sotto 0,09 mg/mc, se inalato, fa solo colare il naso.

11. Quindi dovremmo avere una concentrazione di VX al suolo maggiore di 0,09 mg/mc per ottenere almeno... un naso che cola.

12. Ma 0,09 mg/mc su 350 milioni di metri cubi sono circa 31 CHILI di VX. Al minuto. Per avere un naso che cola.

13. Ho fatto i conti alla buona, ma è chiaro che spargere qualunque cosa (persino VX) da un aereo in quota non funzionerebbe.

14. Con questi numeri in mente, le auguro buona visione di Overcast.

2017/03/11

Ho risposto a un annuncio di compravendita di reni (quarta parte): i nomi e gli indirizzi reali dei truffatori, e come contrastarli

|

| Grazie Stefano! |

Questa storia è più comprensibile e godibile se ne leggete le puntate precedenti (prima, seconda, terza), ma in sintesi ho ripreso contatto con il truffatore che dice di voler comperare un rene da me (o meglio, dalla giovane donna che sto simulando di essere).

In attesa di una sua eventuale risposta, comincio a pubblicare qui i nomi, gli indirizzi e gli altri dati effettivamente usati dal truffatore. Per non rendere facilmente cercabile in Google questo articolo, li pubblico in forma di immagine. Mi scuso con chi non può leggere le immagini: pubblicherò i dati in forma testuale a fine indagine.

Questi sono alcuni link a pagine che contengono riferimenti a questi dati: Disqus, Google Plus, Experience Project, Gianluca Grossi, Mfisk.org.

Questo, invece, è l’header di uno dei messaggi del truffatore: potete divertirvi ad analizzarlo. Ho omesso soltanto i nomi degli utenti per evitare che questo articolo sia googlabile dai truffatori e ho sostituito i simboli di maggiore e minore con le parentesi graffe.

Delivered-To: g****@gmail.com

Received: by 10.80.183.175 with SMTP id h44csp877324ede;

Wed, 8 Mar 2017 07:05:14 -0800 (PST)

X-Received: by 10.36.90.194 with SMTP id v185mr25738042ita.85.1488985514347;

Wed, 08 Mar 2017 07:05:14 -0800 (PST)

Return-Path: {i****@gmail.com}

Received: from mail-it0-x22b.google.com (mail-it0-x22b.google.com. [2607:f8b0:4001:c0b::22b])

by mx.google.com with ESMTPS id c26si3876858iod.194.2017.03.08.07.05.13

for {g****@gmail.com}

(version=TLS1_2 cipher=ECDHE-RSA-AES128-GCM-SHA256 bits=128/128);

Wed, 08 Mar 2017 07:05:14 -0800 (PST)

Received-SPF: pass (google.com: domain of i****@gmail.com designates 2607:f8b0:4001:c0b::22b as permitted sender) client-ip=2607:f8b0:4001:c0b::22b;

Authentication-Results: mx.google.com;

dkim=pass header.i=@gmail.com;

spf=pass (google.com: domain of i****@gmail.com designates 2607:f8b0:4001:c0b::22b as permitted sender) smtp.mailfrom=i****@gmail.com;

dmarc=pass (p=NONE sp=NONE dis=NONE) header.from=gmail.com

Received: by mail-it0-x22b.google.com with SMTP id h10so97478951ith.1

for {g****@gmail.com}; Wed, 08 Mar 2017 07:05:13 -0800 (PST)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=gmail.com; s=20161025;

h=mime-version:in-reply-to:references:from:date:message-id:subject:to;

bh=mjTam2pvNWz0EqHHxrmxc8ntMR7DstkoDMubK5uvMBg=;

b=EbOsCEQO4MVmlRgyfHIQXdrp8pkcYDsqE8St1ae444d43zDmZ37CT/hH+x8AY7Lnax

NVEXkCjudFizK2d1RRSyKu9SXewogZzyAMngQcEws+zLhOl3ldE2ZtBB9L5Dhwh+4t0L

EqwHasvsRltErcQ2IxQ2IuyH3taxElk+MCsCxj7cjFtUP39C0Pi73VwH8l/Z/oOEjptV

F0QZ6iXLAdNuKLBYTjDsyhd4g2XyvANR3ZHRu9zOS+HtNNP6uceAU4oNjAGl72ITB0U5

n76WJkDb6Xr2nt274+C5+lmbWpVn/qpPeJj+43DpFIus3j/S5QDXHC75V/5FsnfObVdk

cqBQ==

X-Google-DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=1e100.net; s=20161025;

h=x-gm-message-state:mime-version:in-reply-to:references:from:date

:message-id:subject:to;

bh=mjTam2pvNWz0EqHHxrmxc8ntMR7DstkoDMubK5uvMBg=;

b=bRfHbTCXaa72+v4C7n9RiCRlQPhcLcJ5LMqxkcKGVyC7ongdJWT/zixh/AO7wwG68M

BWAQ8MT33ul0l75ZClqzMXAbDoxdaLs5Ap5Wb0ChVy9LoOWnl/3YuFY4mGABsWXrVuY5

IU1oDZkS6WYkI7KHYBvMrx3QySoDmvClsepwZxq8RXJU8DRYI9hREh7bVLoWMWKVu3pZ

DBY1t21MfP7QWjuhEbwbd8d4L2+HuSY1uzfGhiBZheSxCOxx1efVkqfw+qVIcoANkEPE

3rKcrFeHNTQKFhsm313pKjh8X+smiSe/sUVlM9QjLexTpNUzRNb0l+XBjvCCcndNQkUI

I4aQ==

X-Gm-Message-State: AMke39lqklfi/NRhwUEy2XLjU4bQeS8dZ8MZ4amcGsmXN/2HuvG2uCwMGTKFdjkhboG8M9sa4EIJ8JHwWXcUbQ==

X-Received: by 10.107.186.67 with SMTP id k64mr7681392iof.28.1488985477775; Wed, 08 Mar 2017 07:04:37 -0800 (PST)

MIME-Version: 1.0

Received: by 10.79.18.132 with HTTP; Wed, 8 Mar 2017 07:04:37 -0800 (PST)

In-Reply-To: {CAPya2+U_kdvP7LwbppmOW5_1BrEOn-_zHau8EbGdsWgbgROXpQ@mail.gmail.com}

References: {CAPya2+VwDYgJK3WtNwk17_PqmCnwAPXOFS2Vb9JkmggTQw4rfA@mail.gmail.com} {CAH=zpPZ_shjj2JEHRJk-O5C42EXJ9zBBEH=Fy9a9Kvb+qc_4iA@mail.gmail.com} {CAPya2+VWVU2k2dWG1x3cMN9wxSzXqvsj6i3fh6bwQM7VhGog7g@mail.gmail.com} {CAH=zpPbC3F4RU4Rq+xj+F5Po01gJhsCOrA2GLEdTvOgX8CGJ0g@mail.gmail.com} {CAPya2+VOFPP6TgcWg0DCmCR3-zyQ=Ne4d-vh2OUJQ-kk+EGYyw@mail.gmail.com} {CAPya2+U93k-rbM+6Li6k0YUO8OgshwR6BCn7BbdSD-Gi=A0OZg@mail.gmail.com} {CAH=zpPZDxub_QOSF=AGePU_MUFWBN8tpi15MKRYn16B2jj1kUg@mail.gmail.com} {CAPya2+U_kdvP7LwbppmOW5_1BrEOn-_zHau8EbGdsWgbgROXpQ@mail.gmail.com}

From: R** K**** {i****@gmail.com}

Date: Wed, 8 Mar 2017 16:04:37 +0100

Message-ID: {CAPya2+X6JAZXLM8bWzwtDgNAoFHsSzZ94ARsDkyRmu7HfFkhHA@mail.gmail.com}

Subject: Re: RICHIESTA RISPOSTA URGENTE

To: [omissis] {g****@gmail.com}

Content-Type: multipart/alternative; boundary=94eb2c07701e7a90a1054a397276

--94eb2c07701e7a90a1054a397276

Content-Type: text/plain; charset=UTF-8

Content-Transfer-Encoding: quoted-printable

Ciao,

Come stai? Qual =C3=A8 la situazione delle cose in questo momento, Aspetto =

una

tua risposta.

*[omissis] ospedale specializzato di insegnamento.*

--94eb2c07701e7a90a1054a397276

Content-Type: text/html; charset=UTF-8

Content-Transfer-Encoding: quoted-printable

{div dir=3D"ltr"}{div class=3D"gmail_extra"}{div class=3D"gmail_extra"}{fon=

t face=3D"verdana, sans-serif"}Ciao,{/font}{/div}{div class=3D"gmail_extra"=

}{font face=3D"verdana, sans-serif"}{br}{/font}{/div}{div class=3D"gmail_ex=

tra"}{font face=3D"verdana, sans-serif"}Come stai? Qual =C3=A8 la situazion=

e delle cose in questo momento, Aspetto una tua risposta.{/font}{/div}{div =

class=3D"gmail_extra"}{font face=3D"verdana, sans-serif"}{br}{/font}{/div}{=

div class=3D"gmail_extra"}{font face=3D"verdana, sans-serif"}{b}[omissis] osped=

ale specializzato di insegnamento.{/b}{/font}{/div}{/div}{/div}

--94eb2c07701e7a90a1054a397276--

Lo strumento di analisi degli header offerto da Google mostra questo percorso del messaggio del truffatore:

2017/03/11 18:10. Questo è il testo del messaggio che ho inviato al truffatore oggi alle 14:27.

Sir,

I am Officer M*** N*** of the Swiss Federal Crime Office in Zurich. I am contacting you confidentially because your name was found in recent e-mail correspondence with Miss G*** C*** by my colleagues of the Forensics Department during a search of her home. You were the last person to whom she wrote.

I am very sorry to say that Miss C*** was found dead in violent circumstances yesterday morning. I cannot discuss details of the case by e-mail. Please give me a telephone number where I can speak with you confidentially. I speak English, German and Italian.

Please do not be alarmed. My duty is only to establish the facts regarding Miss C***'s death and I am contacting all persons who were in contact with her over the last week. Currently you are not accused of any crime: you are merely a person of interest.

I would like to ask you some questions:

1. Can you provide details of the financial transaction between you and Miss C*** in relation to a kidney donation?

2. Miss C*** sent you intimate photographs and you responded. Could you explain the nature of your personal relationship with Miss C***?

3. What information can you provide about a Mr. Gonzales of NKF, with whom Miss C*** was communicating and to whom she was sending money?

I would be very grateful if you could respond promptly so that I can close this matter and, if appropriate, exclude you from this investigation. Your cooperation is most welcome.

Sincerely,

M*** N***

SFCO Zuerich

Il messaggio è decisamente implausibile, lo so (e oltretutto l’ho spedito dalla mail di “Deb” e il nome del funzionario svizzero è una storpiatura di “rene” in tedesco). Ma lo era anche la storia di Deborah, imbalsamatrice russa e ragazza madre, con una figlia di nome Radegonda (o Ludmilla), eppure questo non ha impedito al truffatore di tentare il dialogo. Secondo voi risponderà?

2017/03/12 15:30. Finora nessuna risposta diretta da parte del truffatore. Ma sorprendentemente ho ricevuto oggi in questo blog due altri commenti che promuovono la stessa truffa, fatta usando lo stesso indirizzo di mail e lo stesso nome del truffatore che descrivo qui. Il bello è che il commento è arrivato all’articolo che state leggendo. Ne allego qui sotto uno screenshot:

Questo sembra indicare due cose: chi invia i commenti promozionali non considera assolutamente il contesto del post al quale li invia, e chi invia questi commenti non si coordina con chi invece segue coloro che rispondono ai commenti promozionali. Sembra insomma abbastanza chiaro che queste truffe non sono gestite da singoli o piccoli gruppi di criminali, ma sono in mano a una vasta organizzazione truffaldina i cui vari livelli non si parlano affatto.

A questo punto mi pare di capire che il punto più vulnerabile dell’intera organizzazione sia l’indirizzo di mail. Se questo indirizzo venisse bloccato (segnalandolo a Google, per esempio, oppure intasandolo di finte offerte di donazione), la campagna di spamming sarebbe vanificata (tutti i commenti postati sarebbero inutili perché porterebbero a un indirizzo inesistente o inservibile), le trattative in corso verrebbero interrotte e i truffatori dovrebbero abbandonare quell’indirizzo, attivarne uno nuovo, disseminare il cambiamento nell’organizzazione e ricominciare la campagna di spamming da capo.

Ci sono due modi fondamentali per segnalare a Google un indirizzo Gmail usato per truffe se avete ricevuto almeno un messaggio del truffatore:

- Il primo è andare qui e compilare il modulo, immettendo l’indirizzo del truffatore alla voce Indirizzo Gmail completo della persona interessata dal problema e copiaincollando il titolo, gli header e il corpo del messaggio del truffatore.

- Il secondo, più semplice, è consultare via Web la propria mail su Gmail:, visualizzare il messaggio del truffatore, cliccare sul triangolino accanto alla freccia di risposta e far comparire un menu dal quale scegliere Segnala phishing, come mostrato qui sotto (sì, si sceglie questa voce anche se la compravendita di reni non è phishing in senso stretto, perché Gmail dice che “Il phishing è un tipo di attività fraudolenta con cui il mittente di un messaggio cerca di truffare il destinatario portandolo a divulgare informazioni personali importanti come una password o un numero di conto bancario, effettuare trasferimenti di denaro o installare software dannosi. Di solito il mittente si finge rappresentante di un'organizzazione legittima”).

In sintesi:

- Usate un indirizzo Gmail sacrificabile (potrebbe finire in mano a spammer).

- Accedete via Web a questo vostro indirizzo.

- Inviate un messaggio all’indirizzo del truffatore (in questo caso, irruaspecialisthospital20@gmail.com).

- Se il truffatore vi risponde da questo stesso indirizzo, segnalate la sua risposta come phishing (non come spam) a Google (come mostrato qui sotto).

- Se il messaggio che avete inviato all’indirizzo del truffatore viene respinto perché l’indirizzo non esiste più, vuol dire che Google ha bloccato l’indirizzo e la campagna del truffatore è vanificata: scrivetemi e avvisatemi, così festeggiamo.

- Ripetete dal passo 1 per ogni indirizzo di truffatori su Gmail che incontrate.

- Buon lavoro!

È importante aver ricevuto almeno una mail dal truffatore, altrimenti la segnalazione non è possibile.

Se non avete un indirizzo Gmail ma ne avete uno su Yahoo o Hotmail, procedete così:

- su Yahoo: tramite l’interfaccia web per la mail, segnalate come phishing la mail che avete ricevuto dal truffatore

- su Hotmail: inoltrate a abuse@hotmail.com la mail che avete ricevuto dal truffatore

Aggiornerò ancora questo articolo man mano che ci saranno risposte e novità.

2017/04/18. Ormai è passato un mese da quando ho avuto l'ultimo contatto con i truffatori, per cui mi sa che hanno lasciato perdere. A questo punto posso pubblicare in chiaro gli indirizzi usati dai truffatori, in modo che emergano nei motori di ricerca se qualcuno li cerca per verificarli. Aggiornerò questo elenco man mano che mi verranno segnalati nuovi indirizzi.

English: The following addresses belong to scammers pretending to offer to buy a kidney from you. DO NOT fall for their offers: they're only interested in getting your bank account details and/or a scan of your ID to use for identity fraud.

Italiano: I seguenti indirizzi appartengono a truffatori che fingono di offrire di comprare un vostro rene. NON ABBOCCATE alle loro offerte: a loro interessa solo ottenere le coordinate del vostro conto corrente e/o una scansione di un vostro documento d'identità da usare per furti d'identità.

irruaspecialisthospital20@gmail.com

premiermedicaidinternacional@yandex.com

uffurehospital33@gmail.com

dr.victor1995@gmail.com

Podcast del Disinformatico del 2017/03/10

È disponibile per lo scaricamento il podcast della puntata di ieri del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

2017/03/10

La BBC e Reuters fanno i conti in tasca ai truffatori telefonici

Se vi è capitato di ricevere telefonate dai tecnici di un sedicente “servizio clienti Windows”, che vi avvisano che il vostro computer è infetto ma che in realtà sono truffatori che cercano di spillarvi soldi e infettarvi il computer, e vi siete mai chiesti cosa c’è dietro questa e altre truffe basate sulle chiamate telefoniche, la BBC ha svolto e pubblicato da poco un’inchiesta che risponde a questa domanda e rivela molto altro sul mondo delle truffe online. Anche Reuters ha pubblicato un’indagine analoga.

La BBC è stata contattata da tre persone che hanno dichiarato e dimostrato di aver lavorato per una rete criminale composta da centinaia di truffatori. Le persone erano state assunte da due aziende che gestiscono dei call center in due città indiane. In questi call center ci sono fino a 60 persone che lavorano su turni e chiamano a ciclo continuo le vittime (che nel caso indagato sono i clienti dell’operatore telefonico britannico TalkTalk). È, insomma, una vera e propria industria.

I dipendenti dei call center hanno un copione nel quale devono dichiarare alle persone chiamate di lavorare per conto di un’azienda informatica ben conosciuta e poi tentare di convincerle a installare sui propri computer un software che in realtà è un virus. Una volta raggiunto questo obiettivo, un gruppo separato di dipendenti usa il virus per prendere il controllo dei pagamenti bancari delle vittime. I truffatori, per esempio, dicono che alle vittime spetta un risarcimento e che per riceverlo devono accedere al proprio home banking oppure dicono di aver già effettuato un risarcimento eccessivo e chiedono alle vittime di rispedire la somma in eccedenza, oppure ancora trovano il modo di attivare un nuovo beneficiario dei pagamenti online.

La truffa funziona: una vittima, per esempio, ha dichiarato di aver perso circa 5000 sterline (6150 franchi, 5700 euro), e non è la sola. I dipendenti di questi call center, invece, guadagnano circa 120 sterline al mese (137 euro, 147 franchi) e almeno due dei tre che hanno contattato la BBC dicono di non essersi resi conto inizialmente della vastità della truffa e di essersi rivolti ai giornalisti per avvisare le vittime quando hanno capito cosa stava succedendo.

Reuters, invece, ha pubblicato i dati di una truffa telefonica che ha fatto almeno 15.000 vittime fra i contribuenti statunitensi, raccogliendo oltre 300 milioni di dollari dal 2013 a oggi (con picchi di 20.000 dollari da una singola vittima). Gli inquirenti hanno effettuato 20 arresti negli Stati Uniti e 75 in India. Il presunto capo dell’organizzazione truffaldina, che aveva centinaia di dipendenti e frequentava alberghi a cinque stelle permettendosi di regalare un’auto da 365.000 dollari alla propria ragazza, affamava invece i propri dipendenti, pagandoli circa 180 dollari al mese, ben al di sotto di uno stipendio locale, e dando loro provvigioni di circa 3 centesimi per ogni dollaro incassato dalla truffa.

La BBC è stata contattata da tre persone che hanno dichiarato e dimostrato di aver lavorato per una rete criminale composta da centinaia di truffatori. Le persone erano state assunte da due aziende che gestiscono dei call center in due città indiane. In questi call center ci sono fino a 60 persone che lavorano su turni e chiamano a ciclo continuo le vittime (che nel caso indagato sono i clienti dell’operatore telefonico britannico TalkTalk). È, insomma, una vera e propria industria.

I dipendenti dei call center hanno un copione nel quale devono dichiarare alle persone chiamate di lavorare per conto di un’azienda informatica ben conosciuta e poi tentare di convincerle a installare sui propri computer un software che in realtà è un virus. Una volta raggiunto questo obiettivo, un gruppo separato di dipendenti usa il virus per prendere il controllo dei pagamenti bancari delle vittime. I truffatori, per esempio, dicono che alle vittime spetta un risarcimento e che per riceverlo devono accedere al proprio home banking oppure dicono di aver già effettuato un risarcimento eccessivo e chiedono alle vittime di rispedire la somma in eccedenza, oppure ancora trovano il modo di attivare un nuovo beneficiario dei pagamenti online.

La truffa funziona: una vittima, per esempio, ha dichiarato di aver perso circa 5000 sterline (6150 franchi, 5700 euro), e non è la sola. I dipendenti di questi call center, invece, guadagnano circa 120 sterline al mese (137 euro, 147 franchi) e almeno due dei tre che hanno contattato la BBC dicono di non essersi resi conto inizialmente della vastità della truffa e di essersi rivolti ai giornalisti per avvisare le vittime quando hanno capito cosa stava succedendo.

Reuters, invece, ha pubblicato i dati di una truffa telefonica che ha fatto almeno 15.000 vittime fra i contribuenti statunitensi, raccogliendo oltre 300 milioni di dollari dal 2013 a oggi (con picchi di 20.000 dollari da una singola vittima). Gli inquirenti hanno effettuato 20 arresti negli Stati Uniti e 75 in India. Il presunto capo dell’organizzazione truffaldina, che aveva centinaia di dipendenti e frequentava alberghi a cinque stelle permettendosi di regalare un’auto da 365.000 dollari alla propria ragazza, affamava invece i propri dipendenti, pagandoli circa 180 dollari al mese, ben al di sotto di uno stipendio locale, e dando loro provvigioni di circa 3 centesimi per ogni dollaro incassato dalla truffa.

No, la CIA non ti spia: Wikileaks gonfia la fuga di dati “Vault 7”

Ultimo aggiornamento: 2017/03/14 13:40.

Ultimo aggiornamento: 2017/03/14 13:40. Martedì scorso Wikileaks ha diffuso circa mezzo gigabyte di dati e documenti che, a suo dire, provengono direttamente dagli archivi della CIA e rivelano molti degli strumenti informatici dell’agenzia governativa statunitense. La compilation, chiamata Year Zero, farebbe parte di una collezione più ampia che Wikileaks chiama Vault 7. Le prime verifiche indipendenti indicano che almeno alcuni dei documenti pubblicati sono autentici.

La rivelazione è molto spettacolare: nei documenti vengono descritti strumenti decisamente inquietanti, capaci per esempio di infettare qualunque smartphone, di prendere il controllo di qualunque Smart TV della Samsung e trasformarla in un microfono permanentemente acceso anche quando il televisore sembra spento, e soprattutto viene elencata una serie di falle informatiche presenti in vari prodotti, compresi i computer Windows e Apple e molti antivirus, e tenute segrete per poterle sfruttare al momento opportuno. Secondo Wikileaks la CIA avrebbe anche modi per “scavalcare la cifratura” che protegge WhatsApp, Signal, Telegram e molte altre app di messaggistica ritenute sicure. Ma se avete una Smart TV o uno smartphone o un computer e state pensando di buttarli e di rinunciare a difenderli perché la CIA vi spia, è il caso che prendiate un bel respiro e non vi facciate prendere dal panico. Anche se l’esame di questi circa 8700 documenti è appena iniziato, ci sono già parecchi miti da smontare.

Prima di tutto, come principio generale, quasi tutti gli strumenti di spionaggio catalogati da Year Zero sono concepiti per infettare un singolo dispositivo per volta (le TV Samsung vanno infettate infilando una chiavetta USB) e non consentono sorveglianze di massa. Le probabilità che la CIA si prenda la briga di infettare personalmente i vostri dispositivi sono quindi estremamente basse (se non lavorate in ambienti particolarmente delicati).

Se avete paura per la vostra sicurezza informatica, è infinitamente più probabile che subiate un attacco di phishing o di ransomware fatto a caso da una delle tante bande di criminali informatici o che il vostro collega devasti i computer dell’azienda scaricandovi giochini o video infetti o rispondendo alla mail di un funzionario nigeriano che gli offre di spartire una grande somma di denaro (un’industria truffaldina che racimola almeno un miliardo di dollari l’anno). Conviene concentrarsi sulla difesa da questi pericoli realistici e non su quelli ispirati da James Bond.

In secondo luogo, la fuga di queste notizie riservatissime ha molte conseguenze positive per noi tutti. Certo, è una figuraccia per la CIA, ma è anche una conferma chiarissima delle ragioni che avevano spinto Tim Cook, boss di Apple, a rifiutarsi di collaborare con gli inquirenti statunitensi nello sbloccare l'iPhone di uno dei terroristi dell’attentato di San Bernardino nel 2016. Cook diceva che creare un grimaldello capace di sbloccare quell’iPhone avrebbe compromesso la sicurezza di tutti gli utenti iPhone del mondo, perché prima o poi quel grimaldello sarebbe sfuggito al controllo del governo e sarebbe finito nelle mani sbagliate. All’epoca quest’ipotesi era sembrata un po’ fantasiosa ed eccessivamente priva di fiducia verso le autorità: adesso i documenti della CIA trafugati dimostrano che era corretta.

Una seconda conseguenza positiva delle rivelazioni è che adesso le aziende che producono hardware e software possono sapere di queste falle tenute nascoste e correggerle. Va notato che in questa prima tranche di documenti ci sono solo informazioni generali sugli strumenti d’attacco ma non ci sono gli strumenti veri e propri, per cui è difficile che i criminali informatici possano usare questa fuga di dati per creare nuovi attacchi.