È disponibile subito il podcast di oggi de Il Disinformatico della

Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo

trovate presso

www.rsi.ch/ildisinformatico

(link diretto) e qui sotto.

Le puntate del Disinformatico sono ascoltabili anche tramite

feed RSS,

iTunes,

Google Podcasts

e

Spotify.

Buon ascolto, e se vi interessano il testo integrale e i link alle fonti di

questa puntata, sono qui sotto.

---

[CLIP: “Quello

che succede a Las Vegas resta a Las Vegas”, da “Una notte da leoni”

(2009)]

Si dice sempre così, ma stavolta non è vero. Quello che è successo a Las Vegas

al corrispondente della CNN

Donie O’Sullivan sta facendo il giro

del mondo, perlomeno fra gli informatici. Il giornalista è stato preso di mira

da due hacker, che gli hanno scoperto le password in una manciata di minuti. E

non è la prima volta che gli è capitato. Eppure Donie O’Sullivan è

contento.

Questa è la storia di quello che è successo al giornalista, del motivo per cui

è felice di essere stato hackerato e di come si stanno evolvendo e

stanno diventando sempre più veloci le tecniche di scoperta delle password e

di conseguente violazione degli account. Ma naturalmente è anche la storia di

come si possono, anzi si devono, aggiornare i propri metodi di difesa

da queste violazioni. In questa storia ci sono lezioni utili per chiunque

abbia un account online di qualunque tipo.

Benvenuti a questa puntata del Disinformatico, il podcast della

Radiotelevisione Svizzera dedicato alle notizie e alle storie strane

dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

Questa storia inizia ad agosto del 2019. Donie O’Sullivan è un corrispondente

della CNN, e alcuni suoi account vengono violati da due hacker, Rachel ed Evan

Tobac, marito e moglie. I due gli rubano circa 2500 dollari di punti fedeltà

alberghieri, gli cambiano i dettagli della prenotazione di un volo aereo che

deve fare prossimamente, e gli combinano altri dispetti relativamente leggeri.

Sappiamo i loro nomi perché si tratta di hacker etici, ossia di persone

esperte in sicurezza informatica che usano le proprie competenze a fin di

bene. Sono i cofondatori di una società di sicurezza informatica,

SocialProof Security, e in

questo caso hanno il consenso del loro bersaglio, cioè il corrispondente della

CNN, che li ha

sfidati amichevolmente

per vedere che cosa sarebbero riusciti a fare.

Tre anni più tardi, ad agosto 2022, i due hacker vengono ricontattati dal

giornalista della CNN per un nuovo esperimento. Mentre il loro primo tentativo

di tre anni prima aveva richiesto molta fatica e molto tempo, stavolta

riescono a scoprire ben tredici password di Donie O’Sullivan nel giro di mezzo

minuto, perché nel frattempo sono diventati disponibili nuovi strumenti di

attacco.

Rachel Tobac racconta in dettaglio in una

serie di tweet

come ha proceduto nel suo attacco. Per prima cosa si è fatta dare il consenso

esplicito del bersaglio, ossia il giornalista, e ha concordato un campo

d’azione ben preciso e delimitato nel quale effettuare l’intrusione e degli

obiettivi e limiti altrettanto dettagliati. E poi ha sfoderato gli strumenti

di lavoro.

Il primo di questi strumenti si chiama OSINT, che sta per

open source intelligence. Non è uno strumento in senso stretto: è una

serie di tecniche di ricerca tramite Google e altri motori di ricerca e anche

all’interno dei social network allo scopo di acquisire informazioni di

contorno sul bersaglio: indirizzi di mail, nomi di account, numeri di telefono

e altri dati personali potenzialmente utili. Queste informazioni sono spesso

disponibili online, e quindi si possono ottenere senza neanche interagire con

il bersaglio e pertanto senza allarmarlo. Inoltre Rachel prova a usare le

procedure di recupero sugli account del bersaglio, per vedere se lasciano

trapelare qualche altra informazione: cose come indirizzi di mail parziali,

numeri di telefono o caselle di mail d‘emergenza, oppure le ultime quattro

cifre di una carta di credito o un suggerimento per ricordare la password

dimenticata.

Rachel prende le informazioni di contatto di Donie che ha trovato con questa

ricognizione e le usa per fare una ricerca nel secondo strumento a sua

disposizione, che è una serie di breached password repository. Questi

sono strumenti relativamente nuovi e straordinariamente potenti, che vanno

spiegati bene, perché una volta che vi sarà diventato chiaro come funzionano

probabilmente correrete a cambiare il vostro metodo di gestione delle

password, come ho fatto anch’io.

---

Un breached password repository è un deposito pubblico di password

violate. Ogni tanto le aziende che forniscono servizi su Internet di qualunque

genere, dai grandi nomi come Netlog, Yahoo o LinkedIn fino ai negozietti

online, vengono attaccate dai criminali informatici, che rubano i loro archivi

di dati dei clienti. In questi archivi sono conservati i nomi utente, gli

indirizzi di mail e le password di ciascun utente; vengono rubati solitamente

per estorcere denaro, sotto la minaccia di pubblicarli causando un danno

d’immagine costosissimo all’azienda attaccata. Se l’azienda non paga, i dati

vengono pubblicati online per punizione.

Questi dati vengono trovati e raccolti da questi repository, che li

mettono a disposizione degli utenti, che così possono sapere per esempio se un

certo loro account è mai stato violato e quindi cambiare password per tempo, e

li offrono anche ai ricercatori e agli esperti di sicurezza ma anche,

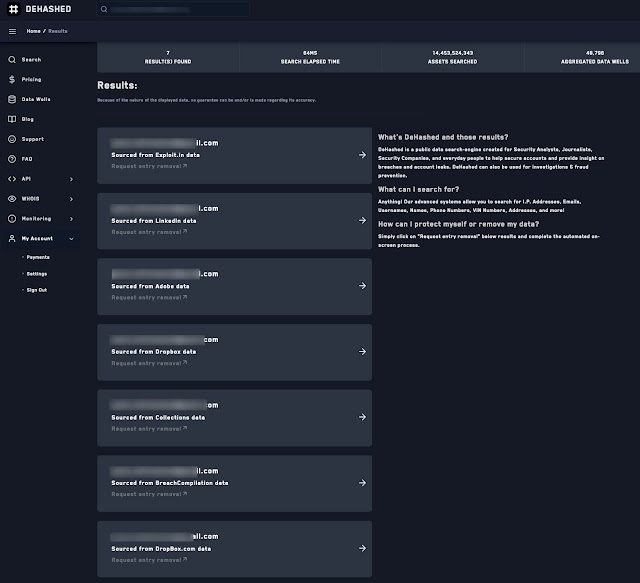

inevitabilmente, ai criminali informatici. Un esempio di questi

repository pubblici è

Haveibeenpwned.com; un altro, quello

usato da Rachel in questo caso, è

Dehashed.com.

Potete usarli anche voi, per esempio digitando uno dei vostri indirizzi di

mail nelle loro caselle di ricerca, per sapere se quel vostro indirizzo è mai

stato violato.

Va chiarito che spesso le password degli utenti non finiscono in questi

depositi per colpa degli utenti: ci finiscono per colpa della gestione

inadeguata della sicurezza dei siti ai quali gli utenti si affidano. In altre

parole, potete essere la persona più attenta e blindata del mondo e usare le

password più complicate dell’universo, ma se il sito nel quale le usate è un

colabrodo, la vostra password finirà lo stesso in questi depositi, senza che

abbiate alcuna colpa.

A questo punto, insomma, Rachel, l’hacker etica, ha recuperato da questi

depositi alcune password di Donie, la sua vittima. Ma molte sono in forma

protetta, ossia sono degli hash, perché ormai quasi tutti i siti hanno

imparato a non custodire le password dei clienti in chiaro e a tenere soltanto

questa forma protetta, che ha il grosso vantaggio di consentire di verificare

molto facilmente se una password digitata è quella giusta e di rendere

estremamente difficile il percorso inverso, ossia scoprire la password

partendo dal suo hash. Tecnicamente un hash è una

funzione non invertibile: dalla password si può ottenere facilmente

l’hash corrispondente, ma non si può fare il contrario. O meglio, lo si può

fare solo con moltissimo tempo e tantissima potenza di calcolo, per cui

normalmente non ne vale la pena.

Rachel usa poi un terzo strumento: una

rainbow table, ossia un software che contiene, in forma già precalcolata o facilmente

calcolabile, le password corrispondenti a molti di questi hash, e così riesce a

recuperare alcune delle password del suo bersaglio, ma non tutte. Il tempo di

calcolo necessario per recuperare queste password mancanti facendo tutti i

tentativi possibili normalmente sarebbe infinitamente lungo, ma Evan, socio e

marito di Rachel, usa le informazioni raccolte da Rachel per ridurre il numero

di tentativi, e riesce così a scoprire anche quelle password.

Il suo trucco, spiegato in dettaglio in una sua

serie di tweet

pubblici, è relativamente semplice: sa che quasi sempre gli utenti usano

password che sono solo delle leggere varianti di quelle usate in passato. Un

esempio classico è la password pippo01, che quando scade diventa

pippo02, e così via. Per cui Evan dice a un altro software,

Hashcat, di provare tutte le

permutazioni leggermente differenti delle vecchie password di Donie scoperte

nei depositi da Rachel.

Con queste tecniche e questi strumenti, i due hacker riescono a trovare ben

tredici password del bersaglio nel giro di mezzo minuto.

[CLIP: Rachel Tobac: I was able to find 13 of his passwords within 30

seconds.]

Entrano nei suoi account sotto i suoi occhi, accedendo ai suoi profili sui

social network, ai siti dedicati ai viaggi, e altro ancora.

[CLIP: Is this a password that you use now? O'Sullivan: Yeah.]

L’esistenza di questi depositi di vecchie password cambia profondamente il

lavoro del criminale informatico e lo facilita moltissimo. Al tempo stesso,

questi depositi sono utili per allertare gli utenti onesti di eventuali

violazioni, per cui sarebbe deleterio chiuderli o bandirli, e quindi è probabile

che ce li terremo, nel bene e nel male, per molto tempo.

Inevitabilmente, un criminale informatico molto determinato, che ha come

obiettivo una vittima ben precisa, può usare questi depositi per conoscere le

abitudini passate di quella vittima in fatto di password e avere indizi

preziosi per indovinare le sue password correnti. Questo è un appiglio che in

passato non c’era. E allora come ci si difende?

---

I consigli dei due hacker a fin di bene sono molto pratici. Per prima cosa,

non dobbiamo usare la stessa password dappertutto, come fanno ancora

moltissimi utenti, neppure per i siti che consideriamo frivoli o poco

importanti, perché se uno qualsiasi dei servizi che usiamo viene violato,

anche senza alcuna colpa da parte nostra, l’aggressore tenterà per prima cosa

quella password su tutti i principali siti e quindi ci ruberà tutti i profili.

Questo è un consiglio che viene dato da tempo immemorabile; quello che cambia

oggi è che ormai non basta più usare password leggermente differenti nei vari

siti oppure aggiornare periodicamente le proprie password seguendo uno schema

abituale, perché le nostre abitudini ci tradiranno. Non c’è niente da fare:

servono password lunghe, completamente casuali, e tutte differenti tra loro.

Un incubo.

L’unico modo pratico per rispettare questi consigli, a questo punto, è usare

un cosiddetto password manager: un’app che generi e custodisca le

nostre password e le digiti automaticamente per noi quando ci servono. Ce ne

sono moltissime, fornite da vari produttori, come per esempio

1Password, e anche integrate nel browser

o nel sistema operativo, come per esempio l’Accesso Portachiavi in macOS e

sugli smartphone e tablet Apple oppure la Gestione credenziali in Windows 11.

La seconda raccomandazione della coppia di informatici è usare

l’autenticazione a due fattori, ossia la ricezione di un codice temporaneo

supplementare ogni volta che si entra nel proprio profilo su un nuovo

dispositivo, e applicare questa autenticazione a tutti i propri account.

Questo rende quasi impossibile il furto o la violazione dei nostri account.

Rachel e Evan concludono i loro consigli con una soluzione vecchio stile,

adatta a chi trova troppo complicato usare un password manager: un quadernetto

in cui scrivere tutte le proprie password. Il quadernetto va tenuto sotto

chiave, per esempio in un cassetto, e le password che contiene devono essere

tutte differenti, lunghe e complicate. Se non siete persone particolarmente

esposte, questo approccio analogico può essere sufficiente e soprattutto

utilizzabile in pratica. Aggiungendo l’autenticazione a due fattori la

protezione sarà comunque adeguata.

Insomma, non rimandate la messa in sicurezza dei vostri profili: procuratevi

subito un password manager o un’agendina e cominciate subito a cambiare le

vostre password. Perché non tutti gli hacker sono etici e simpatici come Evan

e Rachel, e non vorrei trovarmi a raccontare in questo podcast la

vostra storia di hackeraggio subìto per colpa di qualche azienda

maldestra nel custodire i vostri dati.

Fonti aggiuntive:

CNN

(trascrizione del servizio); Rachel Tobac

“hackera”

Jeffrey Katzenberg;

conferenza di

Rachel Tobac a Context ’22.