Gli alimentatori dei laptop Apple hanno delle pratiche alette retrattili intorno alle quali si può avvolgere il cavo di alimentazione, Purtroppo, però, questo cavo si logora puntualmente alla radice, ossia nel punto nel quale esce dall’alimentatore. Questo succede perché avvolgendolo nella maniera normale, quella che viene istintivo usare, lo si piega fortemente proprio in quel punto. A furia di piegarlo così giorno dopo giorno, alla fine la plastica si logora e il cavo si rovina. Dopo un po’ l’alimentatore è talmente logoro che smette di funzionare.

Per evitare di arrivare a questo punto c’è un trucchetto banale che però fa risparmiare la spesa dell’acquisto di un alimentatore nuovo: avvolgere il cavo dopo aver formato un’ansa con la parte iniziale, come mostrato nel video qui sotto, che ho registrato durante la diretta del Disinformatico di oggi alla Radiotelevisione Svizzera:

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2018/09/28

Dieci anni di Android

In questi giorni ricorre il decimo anniversario di Android, annunciato nel 2007 ma reso disponibile al pubblico (sotto forma di telefonini funzionanti) nel 2008, come segnala The Register, raccontando in dettaglio la storia di questo sistema operativo che oggi detiene circa il 90% del mercato degli smartphone.

Vale la pena di ricordare i rivali dell’epoca che abbiamo ormai abbandonato quasi completamente: Symbian, BlackBerry, Windows Mobile, e di ritornare a com’erano quei primi smartphone Android, come l’HTC G1. Sì, aveva una tastiera fisica e uno schermo la cui risoluzione oggi farebbe sorridere.

Era la prima, rudimentale risposta all’iPhone di Apple e al suo iOS, lanciato nel 2007. I primi smartphone Android interamente touch arrivarono qualche mese dopo. E il resto è storia.

Vale la pena di ricordare i rivali dell’epoca che abbiamo ormai abbandonato quasi completamente: Symbian, BlackBerry, Windows Mobile, e di ritornare a com’erano quei primi smartphone Android, come l’HTC G1. Sì, aveva una tastiera fisica e uno schermo la cui risoluzione oggi farebbe sorridere.

Era la prima, rudimentale risposta all’iPhone di Apple e al suo iOS, lanciato nel 2007. I primi smartphone Android interamente touch arrivarono qualche mese dopo. E il resto è storia.

Una sorpresina nascosta dentro Google

Chicca destinata ai solutori più che abili, come si dice in enigmistica:

1. Andate a Google.com.

2. Digitate “text adventure” nella casella di ricerca e premete Invio.

3. Aprite la Console web del vostro browser: in Firefox, Tools - Web Developer - Web Console (in italiano Strumenti - Sviluppo web - Console web)

4. Compare la dicitura Would you like to play a game? (yes/no).

5. Se digitate yes nella casella di testo in basso, come ho fatto io nello screenshot qui sopra, otterrete queste istruzioni:

Type single word commands, no need to describe the subject. For example, "grab banana peel" should just be "grab" or "use banana peel" should just be "use"

Commands: north, south, east, west, up, down, grab, why, inventory, use, help, exits, map, and friends.

A strange tingle trickles across your skin. You feel lightheaded and sit down. Feeling better you stand up again and notice your reflection in a window. You are still the same big blue G you've always been and you can't help but smile.

But wait! Where are your friends red o, yellow o, blue g, green l, and the always quirky red e?

You see a statue of a metal man peeking out of a building. A park is just across the street.

Possible exits: north

Buon divertimento!

Fonte: Cracked.com.

2018/09/27

Video della conferenza “Difendiamoci dalle bufale” a Desio

L’8 maggio scorso ho tenuto a Desio una conferenza su bufale e fakenews, organizzata dall’associazione culturale Puppenfesten. Se volete, potete (ri)vederla liberamente qui su Vimeo. Per il momento l’embed qui sotto non funziona, ma lo predispongo nel caso che le impostazioni del video vengano cambiate da chi l’ha pubblicato, ossia TMB TV.

Truffe sul Web: donne ingannate

Martedì scorso (25/9) sono stato ospite della trasmissione Tacco 12 della Radiotelevisione Svizzera per parlare degli aspetti tecnici e informatici del romance scam: la truffa online nella quale un truffatore si spaccia per un innamorato (o innamorata) e raggira la vittima usando una serie sorprendentemente sofisticata di trucchi tecnici e psicologici. In studio abbiamo ospitato una protagonista di una di queste truffe, che ha raccontato in dettaglio la propria storia. La registrazione dello streaming video è qui sotto.

Cosa succede se un razzo Soyuz con equipaggio prende fuoco prima del decollo? Questo

Gli astronauti che volano oggi verso la Stazione Spaziale Internazionale a bordo delle Soyuz russe sono seduti su una notevolissima quantità di propellente altamente infiammabile. Se questo propellente dovesse prendere fuoco di colpo, le conseguenze sarebbero, come dire, sgradevoli.

Per evitare di essere coinvolti in un grande kaboom, l’intera capsula contenente gli astronauti ha una sorta di gigantesco “seggiolino eiettabile”: sopra di essa è montato un razzo ad altissima accelerazione, che in caso di emergenza solleva capsula e astronauti, li allontana molto rapidamente dal vettore e li porta in quota. La capsula apre poi il paracadute di rientro e atterra a qualche chilometro di distanza dalla rampa di lancio.

Tutto questo, perlomeno, in teoria. Ma una volta, il 26 settembre 1983, dalla teoria si passò alla pratica. Come racconta Astronautix, la missione Soyuz T-10-1, che doveva portare due cosmonauti (Strekalov e Titov) alla stazione spaziale Salyut-7, subì il primo pad abort di un equipaggio nella storia dell’astronautica.

Circa un minuto prima del decollo previsto, alla base del vettore Soyuz, molto simile a quelli usati ancora oggi, si sviluppò un violento incendio. Strekalov, avendo già fatto un volo spaziale, si accorse dai rumori che c’era qualcosa di anomalo e disse a Titov di stringere ancora di più le cinture mentre lui faceva altrettanto, per prepararsi allo shock dell’azionamento del sistema di espulsione. Pochi istanti dopo il razzo d’emergenza si attivò, scaraventandoli lontano con un’accelerazione di circa 20 g.

I due cosmonauti si salvarono, mentre il razzo bruciava per poi esplodere sotto di loro. Qui sotto trovate un filmato della loro disavventura.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Per evitare di essere coinvolti in un grande kaboom, l’intera capsula contenente gli astronauti ha una sorta di gigantesco “seggiolino eiettabile”: sopra di essa è montato un razzo ad altissima accelerazione, che in caso di emergenza solleva capsula e astronauti, li allontana molto rapidamente dal vettore e li porta in quota. La capsula apre poi il paracadute di rientro e atterra a qualche chilometro di distanza dalla rampa di lancio.

Tutto questo, perlomeno, in teoria. Ma una volta, il 26 settembre 1983, dalla teoria si passò alla pratica. Come racconta Astronautix, la missione Soyuz T-10-1, che doveva portare due cosmonauti (Strekalov e Titov) alla stazione spaziale Salyut-7, subì il primo pad abort di un equipaggio nella storia dell’astronautica.

Circa un minuto prima del decollo previsto, alla base del vettore Soyuz, molto simile a quelli usati ancora oggi, si sviluppò un violento incendio. Strekalov, avendo già fatto un volo spaziale, si accorse dai rumori che c’era qualcosa di anomalo e disse a Titov di stringere ancora di più le cinture mentre lui faceva altrettanto, per prepararsi allo shock dell’azionamento del sistema di espulsione. Pochi istanti dopo il razzo d’emergenza si attivò, scaraventandoli lontano con un’accelerazione di circa 20 g.

I due cosmonauti si salvarono, mentre il razzo bruciava per poi esplodere sotto di loro. Qui sotto trovate un filmato della loro disavventura.

26 September 1983. Soyuz T-10-1 (Soyuz T-10a) mission to the Salyut 7 space station, was destroyed on the launch pad by fire. The launch escape system of the Soyuz spacecraft fired two seconds before the vehicle exploded, saving the crew. pic.twitter.com/A7m16bxXMg— Ron Eisele (@ron_eisele) September 26, 2018

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Video della mia conferenza “Balle spaziali”

A maggio scorso sono stato ospite del Gruppo locale Cicap Lazio a Roma per una conferenza intitolata Balle spaziali: niente a che vedere, stavolta, con il film di Mel Brooks, ma tutta dedicata ai miti e alle false credenze che riguardano l’astronomia, lo spazio e l’esplorazione spaziale.

Credevo di aver già segnalato il video della conferenza in questo blog, ma non ne trovo traccia, per cui lo faccio ora grazie al promemoria di @ziosubo. Colgo l’occasione per ringraziare chi ha fatto il montaggio del video, perché è davvero ben fatto. Buona visione.

Credevo di aver già segnalato il video della conferenza in questo blog, ma non ne trovo traccia, per cui lo faccio ora grazie al promemoria di @ziosubo. Colgo l’occasione per ringraziare chi ha fatto il montaggio del video, perché è davvero ben fatto. Buona visione.

2018/09/25

La redazione Scienze di Repubblica non sa distinguere un disegno dalla realtà

Repubblica, specificamente la sua redazione che si occupa di scienze, pensa che questo disegno sia un’immagine reale.

Sì, sotto il disegno c’è la didascalia “La tempesta di polvere su Titano nelle immagini scattate dalla sonda Cassini”. L’articolo originale è qui (link intenzionalmente alterato); una copia archiviata che non regala clic a Repubblica è qui.

L’immagine originale è pubblicata sul sito dell’ESA qui ed è descritta chiaramente come “Artist’s impression of a dust storm on Titan”.

Prima che qualcuno dica che magari l’ha scritta un povero titolista o stagista sottopagato e che quindi dovrei perdonare lo svarione, vorrei mettere in chiaro che non ce l’ho con l’ipotetico stagista/titolista, ma con un editore, un direttore responsabile e una redazione che scelgono di far scrivere le notizie a stagisti o titolisti pur sapendo che sono incompetenti.

Vorrei anche ricordare che se un giornale pensa che questo sia un modo corretto e serio di fare informazione sulle scienze, probabilmente lo pensa e lo fa anche per tutte le altre notizie.

Grazie a @ricky_pru per la segnalazione.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Sì, sotto il disegno c’è la didascalia “La tempesta di polvere su Titano nelle immagini scattate dalla sonda Cassini”. L’articolo originale è qui (link intenzionalmente alterato); una copia archiviata che non regala clic a Repubblica è qui.

L’immagine originale è pubblicata sul sito dell’ESA qui ed è descritta chiaramente come “Artist’s impression of a dust storm on Titan”.

Prima che qualcuno dica che magari l’ha scritta un povero titolista o stagista sottopagato e che quindi dovrei perdonare lo svarione, vorrei mettere in chiaro che non ce l’ho con l’ipotetico stagista/titolista, ma con un editore, un direttore responsabile e una redazione che scelgono di far scrivere le notizie a stagisti o titolisti pur sapendo che sono incompetenti.

Vorrei anche ricordare che se un giornale pensa che questo sia un modo corretto e serio di fare informazione sulle scienze, probabilmente lo pensa e lo fa anche per tutte le altre notizie.

Grazie a @ricky_pru per la segnalazione.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Labels:

antibufala,

giornalismo spazzatura,

Repubblica,

spazio

2018/09/21

Ci vediamo a Bergamo il 22/9 per il raduno di Tesla Owners Italia?

Domani (22 settembre) sarò moderatore e co-relatore al Tesla Owners Italia Forum che si terrà a Bergamo dalle 15:30 alle 17:30, alla Sala Galmozzi in via Torquato Tasso 4. L’accesso è gratuito.

L’evento è organizzato da Tesla Owners Italia, ma non si parlerà solo di Tesla: affronteremo il tema generale dei cambiamenti climatici, parleremo di esperienze reali di viaggi con auto elettriche in occasione della Settimana della Mobilità organizzata dal Comune, e di case autonome o produttrici di energia.

Questo è il programma dell’evento.

Si partirà dagli effetti e dalle soluzioni al cambiamento climatico con Paola Fiore, Climate Reality Leader; poi io parlerò di SpaceX, che da sogno strampalato si sta trasformando nel più importante operatore spaziale mondiale, con l’aspirazione di aprire la colonizzazione di Marte.

Daniele Invernizzi, presidente di Ev-Now, ci racconterà di Hyperloop e Boring company, mezzi completamente alternativi di mobilità, e poi con l’assessore Stefano Zenoni parleremo dell’ingrediente principale e necessario per la diffusione dell’auto elettrica: l’infrastruttura di ricarica a livello nazionale e a livello locale, come nel caso di Bergamo, con 22 colonnine di ricarica in corso di installazione.

Ma forse la novità più importante riguarda le nostre case che da affamate consumatrici di energia possono trasformarsi in unità autosufficienti in grado non solo di ricaricare l’auto elettrica ma anche di produrre cibo per chi le abita: ce ne parlerà l’architetto Pierpaolo Zampini.

Il cambiamento climatico: una realtà

La realtà elettrica: in viaggio

Dalla casa attiva energia e cibo

Farò il viaggio in Tesla: se volete seguirmi in tempo reale, puntate un browser qualsiasi a https://glympse.com/!disinformatico dalle 11.10 di sabato in poi.

L’evento è organizzato da Tesla Owners Italia, ma non si parlerà solo di Tesla: affronteremo il tema generale dei cambiamenti climatici, parleremo di esperienze reali di viaggi con auto elettriche in occasione della Settimana della Mobilità organizzata dal Comune, e di case autonome o produttrici di energia.

Questo è il programma dell’evento.

Si partirà dagli effetti e dalle soluzioni al cambiamento climatico con Paola Fiore, Climate Reality Leader; poi io parlerò di SpaceX, che da sogno strampalato si sta trasformando nel più importante operatore spaziale mondiale, con l’aspirazione di aprire la colonizzazione di Marte.

Daniele Invernizzi, presidente di Ev-Now, ci racconterà di Hyperloop e Boring company, mezzi completamente alternativi di mobilità, e poi con l’assessore Stefano Zenoni parleremo dell’ingrediente principale e necessario per la diffusione dell’auto elettrica: l’infrastruttura di ricarica a livello nazionale e a livello locale, come nel caso di Bergamo, con 22 colonnine di ricarica in corso di installazione.

Ma forse la novità più importante riguarda le nostre case che da affamate consumatrici di energia possono trasformarsi in unità autosufficienti in grado non solo di ricaricare l’auto elettrica ma anche di produrre cibo per chi le abita: ce ne parlerà l’architetto Pierpaolo Zampini.

Il cambiamento climatico: una realtà

- La sfida del cambiamento climatico e le soluzioni - Luca Del Bo (presidente Tesla Owners Italia) e Paola Fiore (Sustainability Management Specialist)

- Marte: una nuova casa per noi terrestri? - Paolo Attivissimo

- Cosa lega SpaceX, Tesla, Hyperloop e Boring Company - Daniele Invernizzi (presidente eV-Now! - VP Tesla Owners Italia)

La realtà elettrica: in viaggio

- La chiave di successo è la ricarica Ultra Veloce per i viaggi e quella di Destinazione capillare - Daniele Invernizzi

- La rete di ricarica di Bergamo - Stefano Zenoni (assessore mobilità Comune di Bergamo)

Dalla casa attiva energia e cibo

- Produzione e accumulo energia rinnovabile - progettazione della casa ideale - Pierpaolo Zampini (architetto, VP Tesla Owners Italia)

Farò il viaggio in Tesla: se volete seguirmi in tempo reale, puntate un browser qualsiasi a https://glympse.com/!disinformatico dalle 11.10 di sabato in poi.

Labels:

auto elettriche,

cambiamenti climatici,

conferenze,

SpaceX,

spazio,

Tesla (auto)

Puntata del Disinformatico RSI del 2018/09/21

Ultimo aggiornamento: 2018/09/22 00.25.

Ultimo aggiornamento: 2018/09/22 00.25.È disponibile per lo scaricamento il podcast (solo audio) della puntata di oggi (21 settembre) del Disinformatico della Radiotelevisione Svizzera; lo streaming video integrale della puntata è invece incorporato più sotto.

Includo qui alcune foto dell’oggetto misterioso di oggi e un indizio: proviene da un osservatorio astronomico. Buon ascolto e buona visione.

|

| “Valore 6000.- Sfr” sulla scatola è un’indicazione molto allettante. Non so cosa voglia dire “XX 1500 TV”. |

|

| 9300 904 30003 XX1500TV A 420. “Noqil” o “No. 912”? |

|

| Le diciture in tedesco sulla scatola includono la data del 21 gennaio 1987. Forse la parola chiave è Bildverstaerkererroehre (Bildverstärkerröhre). È un amplificatore ottico? |

|

| Il contenitore metallico che sta dentro la scatola. |

|

| Le scritte sull’altro lato del contenitore metallico. |

|

| Ecco finalmente l’oggetto misterioso. Reca la dicitura “XX1500TV Mullard - Made in Great Britain - Serial No. 609012”. |

|

| Una estremità dell’oggetto senza il cappuccio. |

|

| L’estremità opposta dell’oggetto. |

|

| Il nome Mullard vi dice qualcosa? |

2018/09/21 18:30 - La soluzione

Dopo la mia richiesta di aiuto su Twitter mi sono arrivate varie spiegazioni, fra cui questa di @7sJoe: è un intensificatore di immagini per visione notturna. Mi avete anche trovato il manuale con lo schema per collegarlo! Grazie!

Qui trovi le informazioni necessariehttps://t.co/V2qhTApy2r— merlinoilmago (@merlinoontheweb) September 21, 2018

qui vedi un pezzo simile, e la sua posizione, in quello che penso sia un telescopiohttps://t.co/AFmi5wxA04— polipo de polipi (@polipodepolipi) September 21, 2018

E' un intensificatore di immagini per visione notturna come scritto da altri.— 7sJoe (@7sJoe_) September 21, 2018

Il datasheet con le specifiche per collegarlo lo trovi qui https://t.co/KU6YRW4MA5

Penso che sia quello giusto

2018/09/22 00.25 - Podcast pronto

Ho aggiornato l’articolo per segnalare che è ora disponibile anche il podcast audio della puntata.

Bing permette di cercare una porzione specifica di un’immagine

Bing è un motore di ricerca un po’ snobbato per via dello strapotere di Google, ma ha una funzione molto utile per la ricerca di immagini che Google non ha: la ricerca rapida di porzioni specifiche di immagini.

Bing è un motore di ricerca un po’ snobbato per via dello strapotere di Google, ma ha una funzione molto utile per la ricerca di immagini che Google non ha: la ricerca rapida di porzioni specifiche di immagini.Come segnala il blog di Bing, in questo motore di ricerca si può infatti selezionare una porzione di un’immagine e chiedere a Bing di cercare solo quella.

Per esempio, supponiamo che abbiate visto la foto qui accanto e che siate incuriositi dalla marca dell’orologio indossato invece di essere distratti o distratte dalle grazie della modella. Se date in pasto quest’immagine a Bing, il motore di ricerca vi propone automaticamente di esaminare proprio la porzione che raffigura l’orologio e vi propone immagini di orologi correlati:

Se poi gli chiedete di esaminare il volto della modella, trova subito sia la foto della modella sia la marca dell’orologio:

Questo sistema di riconoscimento delle immagini di Bing è ancora embrionale ma promette bene: l’idea di fondo è che si possa arrivare, prima o poi, a mostrargli per esempio una foto di una rivista di arredamento o uno screenshot di un telefilm e chiedergli di riconoscere un oggetto presente nella scena o un indumento indossato da un attore o attrice. E da lì, naturalmente, portarci a un sito dove comperare il prodotto mostrato.

Il campanello “smart” ha un problemino di riconoscimento facciale

Ho già raccontato in altre occasioni che i campanelli “smart” hanno rischi e benefici che è meglio conoscere, dalle password ricordate troppo a lungo alla possibilità di sorvegliare a distanza la propria abitazione e confondere i postini.

Stavolta la storia è semplicemente divertente: un utente di un campanello Nest si è trovato chiuso fuori casa. Questi campanelli hanno la possibilità di azionare automaticamente le serrature altrettanto “smart” quando la loro telecamera vede un volto sconosciuto davanti alla porta di casa.

Sembra un’idea intelligente che non dovrebbe avere effetti collaterali inattesi e anzi dovrebbe migliorare la sicurezza, ma non è quello che è successo a B.J. May, l’utente che ha raccontato su Twitter la propria disavventura.

B.J. si è presentato davanti alla propria porta e il campanello lo ha chiuso fuori. Come mai? Beh, con lui c’era un volto, ehm, sconosciuto e il riconoscimento facciale si è concentrato su quello:

Stavolta la storia è semplicemente divertente: un utente di un campanello Nest si è trovato chiuso fuori casa. Questi campanelli hanno la possibilità di azionare automaticamente le serrature altrettanto “smart” quando la loro telecamera vede un volto sconosciuto davanti alla porta di casa.

Sembra un’idea intelligente che non dovrebbe avere effetti collaterali inattesi e anzi dovrebbe migliorare la sicurezza, ma non è quello che è successo a B.J. May, l’utente che ha raccontato su Twitter la propria disavventura.

B.J. si è presentato davanti alla propria porta e il campanello lo ha chiuso fuori. Come mai? Beh, con lui c’era un volto, ehm, sconosciuto e il riconoscimento facciale si è concentrato su quello:

My @nest doorbell automatically locks the front door when it sees a face it doesn't recognize. Today it didn't recognize me, so I went into the app to investigate and... pic.twitter.com/qcgE4Ii1pn— B.J. May (@bjmay) 17 settembre 2018

Twitter ripristinerà l’ordine cronologico

Se siete utenti di Twitter, probabilmente vi siete disperati a lungo per la bizzarra scelta dei gestori del social network di mostrare i tweet non più in ordine cronologico ma in ordine apparentemente casuale, infilando non solo tweet di ore prima ma anche quelli che Twitter ritiene che siano i “Tweet migliori” di perfetti sconosciuti e quelli che magari possono interessare, semplicemente perché sono piaciuti a qualcuno che seguite.

La novità ha fatto arrabbiare alcuni abbastanza da inventare un trucco per riportare le cose alla semplicità di prima (mettere in Silenzia alcune parole chiave, come spiegato qui).

Una soluzione migliore è usare app diverse da quella standard, per esempio Tweetdeck o Tweetbot.

Ma c’è una buona notizia: Twitter ha finalmente ascoltato gli utenti e ha annunciato che ha cambiato il funzionamento dell’app standard. Ora se andate nelle sue impostazioni potete far tornare l’ordine cronologico semplice, senza frizzi e lazzi.

La procedura è un po’ tortuosa: su iOS e Android, entrate nell’app, toccate l’icona del vostro profilo in alto a sinistra, andate in Impostazioni e privacy, scegliete Preferenze contenuti e disattivate Mostra i migliori Tweet per primi. Assicuratevi di avere la versione più recente dell’app.

La novità ha fatto arrabbiare alcuni abbastanza da inventare un trucco per riportare le cose alla semplicità di prima (mettere in Silenzia alcune parole chiave, come spiegato qui).

Una soluzione migliore è usare app diverse da quella standard, per esempio Tweetdeck o Tweetbot.

Ma c’è una buona notizia: Twitter ha finalmente ascoltato gli utenti e ha annunciato che ha cambiato il funzionamento dell’app standard. Ora se andate nelle sue impostazioni potete far tornare l’ordine cronologico semplice, senza frizzi e lazzi.

La procedura è un po’ tortuosa: su iOS e Android, entrate nell’app, toccate l’icona del vostro profilo in alto a sinistra, andate in Impostazioni e privacy, scegliete Preferenze contenuti e disattivate Mostra i migliori Tweet per primi. Assicuratevi di avere la versione più recente dell’app.

Arriva iOS 12, con novità davvero utili

La nuova versione di iOS, la 12, ha moltissime novità; segnalo qui quelle più significative dal punto di vista della sicurezza.

Prima di tutto, immette automaticamente le password che si ricorda e avvisa se l’utente riusa la stessa password. Queste due funzioni sono sotto Impostazioni - Password e account, rispettivamente in Riempimento automatico e in Password app e siti web. Ora non solo non avete più scuse se usate la stessa password dappertutto: avete un dispositivo che vi ricorda che è una pessima idea farlo.

Un’altra novità importante è l’introduzione degli aggiornamenti automatici, utili per i pigri o per chi non si ricorda mai di farli e quindi rimane vulnerabile: questa funzione è sotto Impostazioni - Generali - Aggiornamenti automatici. Per evitare sorprese e interruzioni, gli aggiornamenti automatici verranno installati di notte e l’utente riceverà un avviso prima che inizi l’installazione, che comunque avverrà solo se il dispositivo è in carica e collegato al Wi-Fi.

Infine c’è una nuova funzione, Tempo di utilizzo (Screen time in inglese), che genera un resoconto del tempo speso realmente davanti allo schermo, indicando quali sono le app più mangiatempo e quante volte avete preso in mano il vostro telefono o tablet. Preparatevi: potrebbe essere una doccia di realtà imbarazzante. È possibile impostare dei limiti di tempo e proteggerli con un codice; questa sarà una gioia per i genitori stufi di tentare di schiodare i figli dal dispositivo che i genitori stessi hanno amorevolmente acquistato.

Se siete preoccupati che il vostro iCoso venga rallentato da iOS 12 o non lo possa installare perché è troppo vecchio, ho buone notizie: tutti i dispositivi che usano iOS 11 possono installare iOS 12 e non subiscono rallentamenti significativi.

Prima di tutto, immette automaticamente le password che si ricorda e avvisa se l’utente riusa la stessa password. Queste due funzioni sono sotto Impostazioni - Password e account, rispettivamente in Riempimento automatico e in Password app e siti web. Ora non solo non avete più scuse se usate la stessa password dappertutto: avete un dispositivo che vi ricorda che è una pessima idea farlo.

Have you seen it marks password reuse? pic.twitter.com/O74FuXLegv— Kevin Beaumont 🍄 (@GossiTheDog) 17 settembre 2018

Un’altra novità importante è l’introduzione degli aggiornamenti automatici, utili per i pigri o per chi non si ricorda mai di farli e quindi rimane vulnerabile: questa funzione è sotto Impostazioni - Generali - Aggiornamenti automatici. Per evitare sorprese e interruzioni, gli aggiornamenti automatici verranno installati di notte e l’utente riceverà un avviso prima che inizi l’installazione, che comunque avverrà solo se il dispositivo è in carica e collegato al Wi-Fi.

Infine c’è una nuova funzione, Tempo di utilizzo (Screen time in inglese), che genera un resoconto del tempo speso realmente davanti allo schermo, indicando quali sono le app più mangiatempo e quante volte avete preso in mano il vostro telefono o tablet. Preparatevi: potrebbe essere una doccia di realtà imbarazzante. È possibile impostare dei limiti di tempo e proteggerli con un codice; questa sarà una gioia per i genitori stufi di tentare di schiodare i figli dal dispositivo che i genitori stessi hanno amorevolmente acquistato.

Se siete preoccupati che il vostro iCoso venga rallentato da iOS 12 o non lo possa installare perché è troppo vecchio, ho buone notizie: tutti i dispositivi che usano iOS 11 possono installare iOS 12 e non subiscono rallentamenti significativi.

Labels:

aggiornamenti software,

Apple,

iOS,

ReteTreRSI

2018/09/20

Debutta Apollo 7 Timeline: cronologia del primo volo con equipaggio del veicolo che portò l’umanità sulla Luna

Mi sarebbe piaciuto scrivere un libro dedicato a ciascuna missione Apollo in occasione dei rispettivi cinquantenari, ma mi devo arrendere al fatto che il tempo e la logistica non me lo consentiranno. Per cui beccatevi Apollo 7 Timeline: un blog riccamente illustrato nel quale racconterò man mano, quasi in tempo reale, la missione Apollo 7, di cui ricorre appunto il cinquantesimo anniversario ai primi di ottobre. Buona lettura, e ad astra.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2018/09/19

Video della conferenza “È tutto un complotto” a Modena

Ultimo aggiornamento: 2018/09/23 17:40.

Sabato 15 settembre sono stato ospite dell’associazione "Il C.O.S.Mo." (www.ilcosmo.net) presso l’Aula Magna del Civico Planetario di Modena per parlare di complotti e complottismi. Questi sono i video della conferenza, che spazia dalla tesi della morte segreta di Paul McCartney allo sbarco sulla Luna alla fine del mondo prevista dai Maya passando per alcuni complotti reali. Ci sono due riprese da due angolazioni differenti: la seconda ha l’audio migliore. Buona visione.

La prima ripresa:

La seconda:

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Sabato 15 settembre sono stato ospite dell’associazione "Il C.O.S.Mo." (www.ilcosmo.net) presso l’Aula Magna del Civico Planetario di Modena per parlare di complotti e complottismi. Questi sono i video della conferenza, che spazia dalla tesi della morte segreta di Paul McCartney allo sbarco sulla Luna alla fine del mondo prevista dai Maya passando per alcuni complotti reali. Ci sono due riprese da due angolazioni differenti: la seconda ha l’audio migliore. Buona visione.

La prima ripresa:

La seconda:

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Disqus è ora in inglese su questo blog: colpa mia, lavori in corso

Se avete notato che l’interfaccia dei commenti di Disqus ha improvvisamente adottato l’inglese al posto dell’italiano, è colpa mia. Sto andando a caccia di un bug e mi servono le diciture di Disqus originali in inglese. Tutto qui.

Aggiornamento (2018/09/20): Ho ripristinato l’interfaccia italiana perché ho trovato la dicitura che cercavo. Se volete saperlo, è This comment is awaiting moderation - Show comment.

Aggiornamento (2018/09/20): Ho ripristinato l’interfaccia italiana perché ho trovato la dicitura che cercavo. Se volete saperlo, è This comment is awaiting moderation - Show comment.

Impazza la truffa “Il tuo account è stato compromesso”: non cascateci

|

| Credit: whoismargot. |

La truffa è diffusa in molti paesi e in varie lingue, ma segue sempre lo stesso schema, segnalato anche da @GovCERT.ch / MELANI (la Centrale d'annuncio e d'analisi per la sicurezza dell'informazione):

Momentan versenden Internet-Kriminelle E-Mails mit dem Ziel, Bürgerinnen und Bürger zu einer Schweigegeld-Zahlung zu nötigen ("Sextortion"). Die E-Mails sind gefälscht und in schlechtem Deutsch verfasst. Trotzdem scheinen viele Empfänger verunsichert zu sein. Unser Tipp: Löschen! pic.twitter.com/6WnphsF4ja— GovCERT.ch (@GovCERT_CH) 17 settembre 2018

I truffatori dicono di far parte di un gruppo internazionale di pirati informatici e di aver installato un virus sul vostro dispositivo per spiarvi durante le visite a siti pornografici. Dicono anche di avervi registrato mentre li visitavate e chiedono 300 dollari, da mandare tramite Bitcoin, per non pubblicare la registrazione.

Il messaggio ha preoccupato anche molti docenti in Svizzera perché arriva sulle caselle di posta di lavoro, sul dominio Educanet2, e spesso sembra provenire dalla casella stessa (il mittente è uguale al destinatario).

Ma non è vero niente. È una truffa basata su un bluff. Il fatto che arrivi sulla mail di lavoro non significa affatto che la casella è stata violata, come spiega bene, anche in italiano, MELANI qui. Educanet ha un avviso apposito sulla propria pagina iniziale. Non pagate e non cascateci. Cestinate e basta. Se volete tutti i dettagli, e se vi state chiedendo come sia possibile che la gente abbocchi a un bluff del genere, ne ho scritto qui.

2018/09/18

La rivista della Planetary Society diventa ad accesso libero: 38 anni di astronomia scaricabili

Il Planetary Report, la rivista della Planetary Society, è da decenni un punto di riferimento per l’astronomia e la divulgazione scientifica in inglese. Ora è completamente scaricabile gratis. Non solo il numero attuale della rivista, ma tutti e 212 numeri, che coprono 38 anni, dal 1980 ad oggi. L’annuncio ufficiale è stato pubblicato qui oggi.

Il numero di settembre è consultabile qui; l’intera collezione è invece qui.

Anni fa ero membro della Society, ma avevo poi disdetto perché ricevere una rivista cartacea, che occupava posto e non consentiva ricerche digitali, per me non aveva senso. Ora che c’è il formato scaricabile e cercabile, mi sono subito reiscritto. Le iscrizioni partono da 50 dollari l’anno, pagabili anche con PayPal.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Il numero di settembre è consultabile qui; l’intera collezione è invece qui.

Anni fa ero membro della Society, ma avevo poi disdetto perché ricevere una rivista cartacea, che occupava posto e non consentiva ricerche digitali, per me non aveva senso. Ora che c’è il formato scaricabile e cercabile, mi sono subito reiscritto. Le iscrizioni partono da 50 dollari l’anno, pagabili anche con PayPal.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

SpaceX: il primo volo privato intorno alla Luna. Non con un passeggero, ma con nove

Oggi SpaceX ha rivelato il nome della prima persona candidata a volare intorno alla Luna come passeggero. Il volo avverrà a bordo del prossimo vettore di SpaceX, denominato informalmente BFR, dove la B sta per Big, la R sta per Rocket, e la F sta per... quello che volete (Falcon, f*cking o altro a scelta). Qui sotto potete seguire lo streaming video dell’evento:

Elon Musk ha pubblicato poche ore fa tre illustrazioni del BFR:

Il BFR è davvero colossale: 118 metri di altezza, paragonabile a un Saturn V che portò gli astronauti della NASA sulla Luna fra il 1969 e il 1972, con la differenza che è interamente riutilizzabile, mentre il Saturn V veniva buttato via dopo un singolo volo. Qui sotto ne potete intuire le dimensioni, messe a confronto con quelle già ragguardevoli di un vettore Falcon 9:

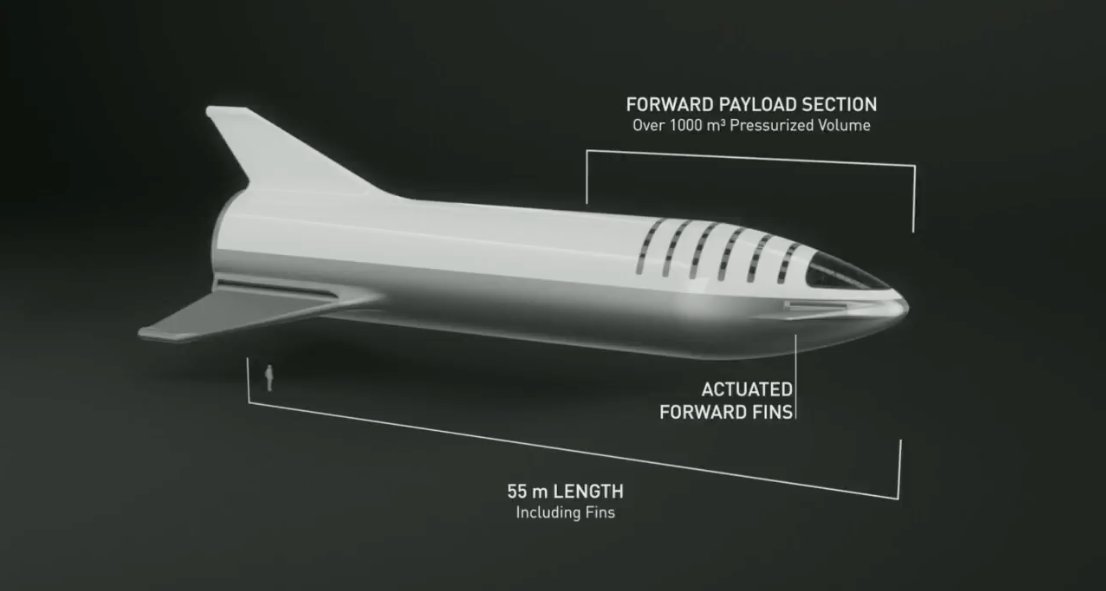

Il BFR è cambiato profondamente rispetto ai progetti precedentemente presentati: ora il secondo stadio, quello che va in orbita, ha tre pinne posteriori e due alette anteriori. Le tre pinne fungono anche da zampe per atterrare sulla coda; due di esse sono mobili per fungere da ali e superfici di governo aerodinamico, da usare per le destinazioni che hanno un’atmosfera. Le alette anteriori sono altre superfici di manovra mobili.

Il secondo stadio è lungo 55 metri ha sette motori Raptor e circa 1000 metri cubi di spazio cargo pressurizzato.

I blocchi disposti ad anello sul retro, intorno ai motori, sono scomparti cargo. Gli ugelli attuali sono tutti ottimizzati per la propulsione atmosferica, ma possono essere sostituiti da ugelli più grandi, ottimizzati per la propulsione nel vuoto, se si rimuovono questi scomparti.

Il volo lunare, previsto per il 2023, durerà quattro o cinque giorni: dopo il decollo ci sarà un inserimento in orbita terrestre, seguito da una ulteriore accelerazione per andare verso la Luna, girarle intorno (senza entrare in orbita intorno ad essa) e poi rientrare. Secondo le dichiarazioni di Musk, il volo intorno alla Luna potrebbe anche spingersi oltre la Luna, allontanandosi ulteriormente dalla Terra, prima di ritornare.

Nel video è stata descritta anche la tecnica di rientro del BFR: rientra “di pancia”, con la parte inferiore (quella scura) rivolta in avanti e quindi con un angolo di attacco molto elevato, e decelera sfruttando l’atmosfera (se presente) e/o i motori di discesa, per poi posarsi sulla coda. Proprio come nei film di fantascienza classici. Se non fosse che SpaceX ha già dimostrato ripetutamente di saperlo fare, sembrebbe appunto fantascienza.

Musk, fra una citazione di Tintin, una della Guida Galattica per Autostoppisti e una di Spazio: 1999, ha detto che spera di avere il BFR pronto per i primi voli verticali suborbitali nel 2019. con voli di collaudo orbitali intorno alla Terra intorno al 2021. Il costo dell’intero progetto è inferiore a 10 miliardi di dollari.

Il BFR, dice Musk, è in grado di atterrare anche con quattro motori fuori uso.

Queste sono altre immagini tratte dalla presentazione:

Il primo astronauta lunare privato pagante sarà Yusaku Maezawa, imprenditore miliardario giapponese nel settore della moda (Zozo). Ha 42 anni. Era uno dei candidati per il volo circumlunare con un Falcon Heavy annunciato in passato. La cifra che ha anticipato per questa missione non è stata rivelata.

Ha salutato il pubblico dicendo “I choose to go to the Moon!”, citando la frase storica del presidente Kennedy (“We choose to go to the Moon, and do the other things, not because they are easy, but because they are hard”).

Sorpresa: non ci andrà da solo. Porterà con sé, a spese proprie, altre persone: da 6 a 8 artisti. Non ha ancora deciso quali. Il sito del progetto è Dearmoon.earth.

Il volo circumlunare, a detta di Musk, avrà a bordo in tutto una dozzina di persone. In un solo volo, SpaceX porterà intorno alla Luna l’equivalente di quattro missioni Apollo.

Riuscirà SpaceX a mantenere la promessa fatta oggi? Quasi sicuramente la tabella di marcia serratissima che è stata annunciata non verrà rispettata, come succede quasi sempre in progetti complicatissimi e ad alto rischio come quelli spaziali. E ci sono degli ostacoli tecnici non banali.

In sostanza, il razzo esiste quasi esclusivamente sulla carta; deve superare molte tappe intermedie di collaudo prima di essere qualificato per qualunque volo con equipaggi; e qualunque intoppo può far slittare i tempi di esecuzioni. Forse è solo tutta una grande campagna pubblicitaria per SpaceX, Elon Musk e Yusaku Maezawa.

Ma è emozionante vedere una nuova corsa allo spazio.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Elon Musk ha pubblicato poche ore fa tre illustrazioni del BFR:

Il BFR è davvero colossale: 118 metri di altezza, paragonabile a un Saturn V che portò gli astronauti della NASA sulla Luna fra il 1969 e il 1972, con la differenza che è interamente riutilizzabile, mentre il Saturn V veniva buttato via dopo un singolo volo. Qui sotto ne potete intuire le dimensioni, messe a confronto con quelle già ragguardevoli di un vettore Falcon 9:

Falcon 9 and a #BFR banner for scale. #SpaceX is giving the media unprecedented access for today’s announcement. pic.twitter.com/3yDDwtr0ce— John Kraus (@johnkrausphotos) September 18, 2018

Il BFR è cambiato profondamente rispetto ai progetti precedentemente presentati: ora il secondo stadio, quello che va in orbita, ha tre pinne posteriori e due alette anteriori. Le tre pinne fungono anche da zampe per atterrare sulla coda; due di esse sono mobili per fungere da ali e superfici di governo aerodinamico, da usare per le destinazioni che hanno un’atmosfera. Le alette anteriori sono altre superfici di manovra mobili.

Il secondo stadio è lungo 55 metri ha sette motori Raptor e circa 1000 metri cubi di spazio cargo pressurizzato.

I blocchi disposti ad anello sul retro, intorno ai motori, sono scomparti cargo. Gli ugelli attuali sono tutti ottimizzati per la propulsione atmosferica, ma possono essere sostituiti da ugelli più grandi, ottimizzati per la propulsione nel vuoto, se si rimuovono questi scomparti.

Il volo lunare, previsto per il 2023, durerà quattro o cinque giorni: dopo il decollo ci sarà un inserimento in orbita terrestre, seguito da una ulteriore accelerazione per andare verso la Luna, girarle intorno (senza entrare in orbita intorno ad essa) e poi rientrare. Secondo le dichiarazioni di Musk, il volo intorno alla Luna potrebbe anche spingersi oltre la Luna, allontanandosi ulteriormente dalla Terra, prima di ritornare.

Nel video è stata descritta anche la tecnica di rientro del BFR: rientra “di pancia”, con la parte inferiore (quella scura) rivolta in avanti e quindi con un angolo di attacco molto elevato, e decelera sfruttando l’atmosfera (se presente) e/o i motori di discesa, per poi posarsi sulla coda. Proprio come nei film di fantascienza classici. Se non fosse che SpaceX ha già dimostrato ripetutamente di saperlo fare, sembrebbe appunto fantascienza.

Musk, fra una citazione di Tintin, una della Guida Galattica per Autostoppisti e una di Spazio: 1999, ha detto che spera di avere il BFR pronto per i primi voli verticali suborbitali nel 2019. con voli di collaudo orbitali intorno alla Terra intorno al 2021. Il costo dell’intero progetto è inferiore a 10 miliardi di dollari.

Il BFR, dice Musk, è in grado di atterrare anche con quattro motori fuori uso.

Queste sono altre immagini tratte dalla presentazione:

Il primo astronauta lunare privato pagante sarà Yusaku Maezawa, imprenditore miliardario giapponese nel settore della moda (Zozo). Ha 42 anni. Era uno dei candidati per il volo circumlunare con un Falcon Heavy annunciato in passato. La cifra che ha anticipato per questa missione non è stata rivelata.

Ha salutato il pubblico dicendo “I choose to go to the Moon!”, citando la frase storica del presidente Kennedy (“We choose to go to the Moon, and do the other things, not because they are easy, but because they are hard”).

Sorpresa: non ci andrà da solo. Porterà con sé, a spese proprie, altre persone: da 6 a 8 artisti. Non ha ancora deciso quali. Il sito del progetto è Dearmoon.earth.

Il volo circumlunare, a detta di Musk, avrà a bordo in tutto una dozzina di persone. In un solo volo, SpaceX porterà intorno alla Luna l’equivalente di quattro missioni Apollo.

Riuscirà SpaceX a mantenere la promessa fatta oggi? Quasi sicuramente la tabella di marcia serratissima che è stata annunciata non verrà rispettata, come succede quasi sempre in progetti complicatissimi e ad alto rischio come quelli spaziali. E ci sono degli ostacoli tecnici non banali.

In sostanza, il razzo esiste quasi esclusivamente sulla carta; deve superare molte tappe intermedie di collaudo prima di essere qualificato per qualunque volo con equipaggi; e qualunque intoppo può far slittare i tempi di esecuzioni. Forse è solo tutta una grande campagna pubblicitaria per SpaceX, Elon Musk e Yusaku Maezawa.

Ma è emozionante vedere una nuova corsa allo spazio.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2018/09/15

Podcast del Disinformatico del 2018/09/14

La puntata del Disinformatico di ieri è scaricabile qui. Stavolta non c’è il video.

2018/09/14

Proposta di matrimonio in un videogioco

|

| Credit: Tyler Schultz. |

Tyler Schultz, un uomo che vive in Florida, aveva avuto un’idea piuttosto originale per la proposta di matrimonio alla sua partner sentimentale Maddie: incorporare la proposta in un videogioco.

Secondo quanto racconta Kotaku, a maggio scorso Schultz aveva scritto un tweet alla Insomniac Games, che produce il gioco Marvel’s Spider-Man, chiedendo se era possibile inserire in qualunque punto del gioco la frase “Maddie, will you marry me?”.

L’azienda ha accettato, e quando il gioco è stato messo in commercio, pochi giorni fa, è emerso che la proposta di matrimonio era scritta a caratteri cubitali nell’insegna di un cinema davanti al quale passa Spider-Man. L’ubicazione esatta è indicata nell’articolo di Kotaku.

Ma la proposta è caduta nel vuoto: Maddie aveva infatti lasciato Tyler Schultz alcune settimane prima dell’uscita del gioco.

La Insomniac Games si è offerta di cambiare la scritta tramite una patch di aggiornamento, e Schultz ha proposto di far comparire sull’insegna il nome della nonna, non più in vita, che gli aveva regalato il suo primo fumetto dell’Uomo Ragno. Se siete utenti di questo gioco, tenetelo d’occhio e fatemi sapere se esce la patch di aggiornamento con la dedica-easter egg alla nonna.

Usate Adware Doctor, Dr Cleaner, Dr Antivirus o App Uninstall sul Mac? Meglio di no

Non è il caso di fidarsi ciecamente delle applicazioni vendute tramite l’App Store per computer Apple. 9to5mac.com segnala infatti il caso di Adware Doctor, una delle app di utility a pagamento più popolari del negozio online per Mac, colta a registrare di nascosto la cronologia di navigazione di tutti i browser degli utenti e mandarla a un server in Cina.

La scoperta è opera di Privacy 1st; i dettagli sono stati documentati da ricercatore di sicurezza Patrick Wardle, che ha avvisato Apple. L’azienda ci ha messo un mese a rimuovere Adware Doctor dallo Store.

L’app registrava la cronologia di navigazione (di Safari, Firefox e Chrome) e altri dati in un file di nome history.zip protetto da una password fissa; questo file veniva poi inviato al server in Cina. Siccome si spacciava per un’app di sicurezza, l’utente non si insospettiva per il fatto che Adware Doctor chiedeva il permesso di accesso universale.

The Register segnala che un inciampo analogo riguarda alcuni prodotti di Trend Micro, come Dr Cleaner, Dr Antivirus e App Uninstall. Sono state rimosse dal Mac App Store dopo che è emerso che anche queste app raccoglievano le cronologie di navigazione degli utenti, come documentato da questo video. Trend Micro ha confermato la raccolta di dati personali ma ha dichiarato che si trattava di un evento occasionale e non di una raccolta sistematica e che la raccolta serviva per analizzare se l’utente era entrato in contatto con adware o altre minacce; inoltre questo comportamento veniva dichiarato esplicitamente nell’informativa offerta durante l’installazione. Questa funzione verrà comunque rimossa.

La scoperta è opera di Privacy 1st; i dettagli sono stati documentati da ricercatore di sicurezza Patrick Wardle, che ha avvisato Apple. L’azienda ci ha messo un mese a rimuovere Adware Doctor dallo Store.

L’app registrava la cronologia di navigazione (di Safari, Firefox e Chrome) e altri dati in un file di nome history.zip protetto da una password fissa; questo file veniva poi inviato al server in Cina. Siccome si spacciava per un’app di sicurezza, l’utente non si insospettiva per il fatto che Adware Doctor chiedeva il permesso di accesso universale.

The Register segnala che un inciampo analogo riguarda alcuni prodotti di Trend Micro, come Dr Cleaner, Dr Antivirus e App Uninstall. Sono state rimosse dal Mac App Store dopo che è emerso che anche queste app raccoglievano le cronologie di navigazione degli utenti, come documentato da questo video. Trend Micro ha confermato la raccolta di dati personali ma ha dichiarato che si trattava di un evento occasionale e non di una raccolta sistematica e che la raccolta serviva per analizzare se l’utente era entrato in contatto con adware o altre minacce; inoltre questo comportamento veniva dichiarato esplicitamente nell’informativa offerta durante l’installazione. Questa funzione verrà comunque rimossa.

Labels:

adware,

Apple,

Mac OS X,

malware,

privacy,

ReteTreRSI,

Trend Micro

150 miliardi di ore di dati cardiaci in mano a Fitbit rivelano nuovi fenomeni e ne confermano altri già noti

La raccolta di dati personali effettuata in massa dai dispositivi digitali ha delle implicazioni di privacy molto serie, ma ha anche delle conseguenze utili e interessanti.

Per esempio, i braccialetti di fitness della Fitbit hanno acquisito circa 150 miliardi di ore di dati sull’attività fisica dei loro utenti, e questa massa enorme di dati, il più grande database di dati cardiaci mai creato, è ora analizzabile per estrarne tendenze che altrimenti non sarebbero visibili.

Yahoo Finance ne parla in dettaglio, segnalando molte di queste tendenze: per esempio, secondo i dati Fitbit (che, va detto, non rappresentano l’intera popolazione ma solo coloro che usano questi prodotti), in media la frequenza cardiaca a riposo, un indicatore di salute importante, è più alta nelle donne che negli uomini; i benefici cardiaci dell’esercizio fisico non aumentano se si supera la mezz’ora giornaliera; e sette ore di sonno effettivo portano a una frequenza a riposo più bassa rispetto alle canoniche otto ore.

Ci sono molti altri indicatori interessanti nell’articolo di Yahoo: ne segnalo ancora uno che farà piacere agli italofoni. Come mostrato nella figura qui sopra, gli italiani (perlomeno quelli che usano i Fitbit) sono in ottima forma, con una media di 84 minuti giornalieri di attività e una frequenza cardiaca a riposo molto bassa (61 pulsazioni al minuto).

Per esempio, i braccialetti di fitness della Fitbit hanno acquisito circa 150 miliardi di ore di dati sull’attività fisica dei loro utenti, e questa massa enorme di dati, il più grande database di dati cardiaci mai creato, è ora analizzabile per estrarne tendenze che altrimenti non sarebbero visibili.

Yahoo Finance ne parla in dettaglio, segnalando molte di queste tendenze: per esempio, secondo i dati Fitbit (che, va detto, non rappresentano l’intera popolazione ma solo coloro che usano questi prodotti), in media la frequenza cardiaca a riposo, un indicatore di salute importante, è più alta nelle donne che negli uomini; i benefici cardiaci dell’esercizio fisico non aumentano se si supera la mezz’ora giornaliera; e sette ore di sonno effettivo portano a una frequenza a riposo più bassa rispetto alle canoniche otto ore.

Ci sono molti altri indicatori interessanti nell’articolo di Yahoo: ne segnalo ancora uno che farà piacere agli italofoni. Come mostrato nella figura qui sopra, gli italiani (perlomeno quelli che usano i Fitbit) sono in ottima forma, con una media di 84 minuti giornalieri di attività e una frequenza cardiaca a riposo molto bassa (61 pulsazioni al minuto).

Labels:

Internet delle cose,

monitoraggio salute,

ReteTreRSI

Si può hackerare legalmente una Tesla

|

| Fonte: Wikipedia. |

Pochi giorni fa Tesla ha aggiornato la propria policy di sicurezza per consentire formalmente ai ricercatori esterni all’azienda di andare a caccia di vulnerabilità nel firmware delle auto di questa marca: se durante le loro ricerche l’auto diventasse inservibile, Tesla provvederà a ripristinarne il software, e in ogni caso non ci saranno conseguenze legali e le garanzie del fabbricante resteranno valide.

Ci sono alcuni requisiti: i ricercatori devono preregistrarsi presso Tesla insieme all’esemplare di auto sul quale vengono effettuate le ricerche. Eventuali falle trovate dovranno essere rivelate pubblicamente rispettando le linee guida concordate con Tesla, che dovrà avere un tempo ragionevole per risolverle prima che vengano divulgate. Infine, i ricercatori non dovranno accedere ai dati di terzi e non dovranno mettere in pericolo le proprie auto.

I rapporti fra Tesla e la comunità hacker erano già piuttosto buoni: la sperimentazione era incoraggiata e comunque le auto elettriche dell’azienda erano già oggetto di forte interesse di ricerca, sia per la natura interessante del bersaglio, sia perché scoprire una falla nel software di una Tesla è un ottimo modo per conquistarsi molta attenzione mediatica. Ma c’era sempre la spada di Damocle delle leggi che riguardano l’hacking (le DMCA e CFAA statunitensi, per esempio), che esponeva i ricercatori al rischio di subire azioni legali molto costose.

Ora i ricercatori saranno ancora meno riluttanti, e questo contribuirà a migliorare la sicurezza del software delle auto. Soprattutto, si spera, ridurrà il rischio che qualcuno venda le proprie scoperte al crimine organizzato: Tesla prevede anche premi in denaro.

I primi risultati si sono già visti: dei ricercatori belgi hanno scoperto una falla grave nella sicurezza delle chiavi elettroniche delle Tesla che permetteva di acquisirne i codici e rubare le auto. Hanno informato Tesla, che ha diffuso un aggiornamento correttivo alla propria flotta, e sono stati ricompensati con 10.000 dollari.

Fonte aggiuntiva: The Register.

2018/09/12

“Il tuo account è stato compromesso”: truffa chiede soldi per non diffondere un vostro video intimo. Non cascateci

Ultimo aggiornamento: 2018/09/19 10:10.

Mi stanno arrivando moltissime segnalazioni di un messaggio in italiano che annuncia a chi lo riceve che è stato “installato un trojan di accesso remoto” sul suo computer e chiede soldi per non pubblicare le informazioni intime che sarebbero state così trovate. Non è vero; non cascateci, non rispondete e soprattutto NON PAGATE.

Il testo del messaggio dice in sintesi: “Ho scaricato tutte le informazioni riservate dal tuo sistema... i video dove tu masturbi” (sì, forma transitiva, segno che è una traduzione, forse dall’inglese, nel quale il verbo to masturbate è sia transitivo sia riflessivo). “Quando hai cliccato su Play di un video porno, in quel momento il tuo dispositivo ha scaricato il mio trojan. Dopo l’installazione la tua camera frontale ti filma ogni volta che tu masturbi”.

Scatta poi il ricatto: “Se tu vuoi che io cancelli tutti i dati raccolti, devi trasferirmi $300 in BTC (criptovaluta). Questo è il mio portafoglio Bitcoin: [codice]... Altrimenti manderò i video con le tue birichinate a tutti i tuoi colleghi e amici!!!”

Il messaggio è generico e non contiene nessuna informazione personale: è un bluff, una finta per vedere se avete la coscienza sporca e ci cascate. Se lo ricevete, cestinatelo. Tutto qui.

I codici dei wallet che ho visto nei campioni che ho ricevuto sono i seguenti, con i rispettivi importi accumulati (aggiornati alle 23:40 del 18 settembre 2018):

Va detto che alcune di queste poche transazioni potrebbero essere state fatte dal truffatore stesso per rendersi più credibile.

Per monitorare questi wallet è sufficiente andare a Blockchain.com e immettere il codice del wallet nella casella di ricerca oppure digitare direttamente https://www.blockchain.com/btc/address/ seguito dal codice.

Riporto dai commenti una domanda molto frequente: se qualcuno è così informaticamente ingenuo da abboccare a una truffa di questo genere, come può avere le competenze informatiche non banali necessarie per procurarsi dei bitcoin e pagare il ricatto?

La risposta è che è talmente spaventato dall’idea di uno svergognamento di fronte al partner o agli amici che si rivolge a un esperto per fare il pagamento, e insiste a voler pagare anche quando l’esperto gli spiega che è una truffa, che non c’è nessun video e che pagare non serve a nulla. Ho seguito numerosi casi di questo genere che si sono svolti secondo questo schema.

Questa è una versione in tedesco del messaggio truffaldino:

Un‘altra versione in tedesco del messaggio:

Una versione francese:

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Mi stanno arrivando moltissime segnalazioni di un messaggio in italiano che annuncia a chi lo riceve che è stato “installato un trojan di accesso remoto” sul suo computer e chiede soldi per non pubblicare le informazioni intime che sarebbero state così trovate. Non è vero; non cascateci, non rispondete e soprattutto NON PAGATE.

Il testo del messaggio dice in sintesi: “Ho scaricato tutte le informazioni riservate dal tuo sistema... i video dove tu masturbi” (sì, forma transitiva, segno che è una traduzione, forse dall’inglese, nel quale il verbo to masturbate è sia transitivo sia riflessivo). “Quando hai cliccato su Play di un video porno, in quel momento il tuo dispositivo ha scaricato il mio trojan. Dopo l’installazione la tua camera frontale ti filma ogni volta che tu masturbi”.

Scatta poi il ricatto: “Se tu vuoi che io cancelli tutti i dati raccolti, devi trasferirmi $300 in BTC (criptovaluta). Questo è il mio portafoglio Bitcoin: [codice]... Altrimenti manderò i video con le tue birichinate a tutti i tuoi colleghi e amici!!!”

Il messaggio è generico e non contiene nessuna informazione personale: è un bluff, una finta per vedere se avete la coscienza sporca e ci cascate. Se lo ricevete, cestinatelo. Tutto qui.

I codici dei wallet che ho visto nei campioni che ho ricevuto sono i seguenti, con i rispettivi importi accumulati (aggiornati alle 23:40 del 18 settembre 2018):

- 1CXup5BRrEFuBHDeQcduCvfu3P48rXHrck (19 transazioni, 0,727 BTC, 3906 euro)

- 14dEvzyftZjrTjXaX5XXHo65C1rdsqCw1s (5 transazioni, 0,155 BTC, 832 euro)

- 16yJ7MQWTFNjsSvAJJMkjPpnJbAsGLYhW7 (10 transazioni, 0,428 BTC, 2319 euro)

- 16acVRG2RdMDSmdVuve1N1bYBFu8Rr3iii (6 transazioni, 0,237 BTC, 1284 euro)

Va detto che alcune di queste poche transazioni potrebbero essere state fatte dal truffatore stesso per rendersi più credibile.

Per monitorare questi wallet è sufficiente andare a Blockchain.com e immettere il codice del wallet nella casella di ricerca oppure digitare direttamente https://www.blockchain.com/btc/address/ seguito dal codice.

Riporto dai commenti una domanda molto frequente: se qualcuno è così informaticamente ingenuo da abboccare a una truffa di questo genere, come può avere le competenze informatiche non banali necessarie per procurarsi dei bitcoin e pagare il ricatto?

La risposta è che è talmente spaventato dall’idea di uno svergognamento di fronte al partner o agli amici che si rivolge a un esperto per fare il pagamento, e insiste a voler pagare anche quando l’esperto gli spiega che è una truffa, che non c’è nessun video e che pagare non serve a nulla. Ho seguito numerosi casi di questo genere che si sono svolti secondo questo schema.

2018/09/16 17:05

Questa è una versione in tedesco del messaggio truffaldino:

Titolo: Es geht um Ihre Sicherheit.

Testo: Hallo, lieber Benutzer von [omissis].

Wir haben eine RAT-Software auf Ihrem Gerät installiert.

Zu dieser Zeit ist Ihr E-Mail-Konto gehackt (siehe , jetzt habe ich den Zugriff auf Ihre Konten).

Ich habe alle vertraulichen Informationen von Ihrem System heruntergeladen und ich habe weitere Beweise erhalten.

Die interessantesten Sachen, die ich entdeckt habe, sind Videos von Ihnen auf denen Sie masturbieren.

Ich habe meinen Virus auf die Pornoseite gepostet, und dann haben Sie ihn auf Ihren Betriebssystem installiert.

Als Sie auf den Button "Play" auf Porno-Video geklickt haben, wurde mein Trojaner in diesem Moment auf Ihr Gerät heruntergeladen.

Nach der Installation nimmt Ihre Frontkamera jedes Mal, wenn Sie masturbieren, ein Video auf; zusätzlich wird die Software mit dem von Ihnen gewählten Video synchronisiert.

Zur Zeit hat die Software alle Ihre Kontaktinformationen aus sozialen Netzwerken und E-Mail-Adressen gesammelt.

Wenn Sie alle Daten gesammelt von Ihr System löschen müssen, senden Sie mir $300 in BTC (Kryptowährung).

Das ist mein Bitcoin Wallet: 14dEvzyftZjrTjXaX5XXHo65C1rdsqCw1s

Sie haben 2 Tage nach dem Lesen dieses Briefes.

Nach Ihrer Transaktion werde ich alle Ihre Daten löschen.

Ansonsten sende ich Video mit deinen Streiche an alle deine Kollegen und Freunde!!!

Und von nun an, seien Sie vorsichtiger!

Bitte besuchen Sie nur sichere Webseiten!

Tschüss!

2018/09/17 17:25

Un‘altra versione in tedesco del messaggio:

Titolo: Entfernen Sie diesen Brief nach dem Lesen!

Testo: Hallo!

Wie Sie sich schon vorstellen können, wurde Ihr Benutzerkonto ([omissis]) gehackt, da ich Ihnen diesen Brief von aggesandt habe. :(

Ich bin der Vertreter einer bedeutenden übernationalen Gruppe von Info-Piraten

Im Zeitraum vom 23.07.2018 bis zum 16.09.2018 wurden Sie mit dem von uns erstellten Virus auf der Webseite für Erwachsene die Sie besucht haben angesteckt.

Zu dieser Zeit haben wir Zugriff auf alle Ihre Korrespondenz, soziale Netzwerke und Messengerdienste.

Mehr als das, haben wir vollständige Speicherauszüge von diesen Daten.

Wir sind im Bilde aller Ihrer Geheimnisse, o, ja... Sie haben das ganze heimliche Leben.

Wir haben gesehen und aufgenommen, wie Sie sich auf die Porno-Seiten unterhalten hatten. Lieber Himmel, was für Geschmack und Leidenshaften haben Sie... :)

Aber das Interessanteste ist, dass wir Sie in regelmäßigen Zeitabständen auf der Web-Kamera Ihres Gerät aufgenommen haben. Die Webcam wurde mit dem synchronisiert, was Sie gerade sich angesehen haben!

Ich bin der Meinung, dass Sie nicht wollen, dass Ihre Kameraden und Verwandten alle Ihre Heimlichkeiten sehen, und bestimmt die Person, die Ihnen am nächsten ist.

Schicken Sie $300 zu unserer Kryptowährung Bitcoin Wallet: 16yJ7MQWTFNjsSvAJJMkjPpnJbAsGLYhW7

Ich garantiere, dass wir dann alle Ihre Geheimnisse entfernen werden!

Ab dem Zeitpunkt, in dem diese Nachricht gelesen ist, funktioniert der Timer!

Sie haben 48 Stunden, um diese Summe einzuzuahlen.

Sobald das Geld auf unserem Konto ist, werden Ihre Daten sofort vernichtet!

Wenn Geld nicht da ist, werden alle Ihre Korrespondenz und das von uns aufgenommene Video automatisch an alle Kontakte gesendet, die in der Zeit der Infektion in Ihrem System erreichbar waren!

Leider, Sie sollen über ihre Sicherheit denken!

Wir hoffen, dass diese Geschichte lehrt Ihnen, Ihre Geheimnisse korrekt zu bewahren.

Passen Sie auf sich auf!

2018/09/18 23:40

Una versione francese:

Bonjour!

Comme vous pouvez l'imaginer, votre compte [omissis] a été piraté, depuis que j'ai écrit ce message de sa part. :(

Je représente un groupe international de pirates informatiques bien connu.

Du 23.07.2018 au 15.09.2018, vous avez été infecté par un virus que nous avons créé via le site Web pour adultes que vous avez visité.

Pour le moment, nous avons accès à tous vos correspondance, réseaux sociaux et services de messagerie.

De plus, nous avons des décharges complètes de ces informations.

Nous sommes conscients de vos « petits et grands secrets », oui, oui... Vous avez toute une vie secrète.

Nous avons vu et enregistré comment vous vous êtes amusé sur des sites Web pour adultes. Dieu, quel goût et quelle souffrance avez-vous ... :)

Mais la chose la plus intéressante est que nous vous avons inclus régulièrement sur la webcam de votre appareil. La webcam a été synchronisée avec ce que vous venez de voir!

Je pense que vous ne voulez pas que vos amis et votre famille voient tous vos secrets et, bien sûr, la personne la plus proche de vous.

Transférez $300 vers notre monnaie crypto Bitcoin Wallet: 16acVRG2RdMDSmdVuve1N1bYBFu8Rr3iii

Je vous garantis que nous effacerons alors tous vos secrets!

A partir du moment où cette lettre est lue, la minuterie fonctionne!

Vous avez 48 heures pour payer le montant susmentionné.

Une fois que l'argent est dans notre compte, vos données seront immédiatement détruites!

Si l'argent n'arrive pas, toute votre correspondance et vidéo que nous recevons seront automatiquement envoyées à tous les contacts disponibles sur votre appareil au moment de l'infection!

Malheureusement, vous devez penser à votre sécurité!

Nous espérons que cette histoire vous apprendra à garder vos secrets corrects!

Prenez soin de vous!

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Labels:

criptovalute,

estorsione,

sicurezza informatica,

truffe

2018/09/11

La Stazione Spaziale in streaming video (con le proporzioni corrette)

Ho già segnalato in passato che esistono due canali Ustream per seguire in streaming in tempo reale quello che avviene a bordo della Stazione Spaziale tramite browser:

Questi canali possono anche essere seguiti ai seguenti indirizzi in un browser:

Il numero corrispondente al canale si scopre andando al link normale (quello contenente il nome), cliccando sull’icona di condivisione (in basso a destra) e scegliendo di copiare il link.

Avendo il numero del canale, è possibile immetterlo in un altro URL, che ho scoperto qui e che permette di vedere lo streaming tramite VLC:

http://iphone-streaming.ustream.tv/uhls/[numero]/streams/live/iphone/playlist.m3u8

I due canali della Stazione diventano quindi:

In VLC, si sceglie Media, Open Network Stream, Network e si immette il link in Please enter a network URL.

Usare VLC ha un grosso vantaggio: permette di correggere le proporzioni sbagliate dell’immagine del canale Live_ISS_Stream. Questo è il suo aspetto normale in un browser:

E questo è il suo aspetto in VLC dopo aver scelto l’opzione Video - Aspect Ratio - 16:9, che visualizza l’immagine con le proporzioni giuste.

La correttezza delle proporzioni si nota bene guardando il telaio del portello, che è quadrato, come si vede in questa foto:

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

- Live_ISS_Stream (riprese esterne e interne della Stazione, versione popout): http://www.ustream.tv/channel/live-iss-stream/pop-out

- ISS HDEV (vedute della Terra dalla Stazione, versione popout): http://www.ustream.tv/channel/iss-hdev-payload/pop-out

Questi canali possono anche essere seguiti ai seguenti indirizzi in un browser:

- Live_ISS_Stream: http://www.ustream.tv/channel/9408562

- ISS HDEV: http://www.ustream.tv/channel/17074538

Il numero corrispondente al canale si scopre andando al link normale (quello contenente il nome), cliccando sull’icona di condivisione (in basso a destra) e scegliendo di copiare il link.

Avendo il numero del canale, è possibile immetterlo in un altro URL, che ho scoperto qui e che permette di vedere lo streaming tramite VLC:

http://iphone-streaming.ustream.tv/uhls/[numero]/streams/live/iphone/playlist.m3u8

I due canali della Stazione diventano quindi:

- Live_ISS_Stream: http://iphone-streaming.ustream.tv/uhls/9408562/streams/live/iphone/playlist.m3u8

- ISS HDEV: http://iphone-streaming.ustream.tv/uhls/17074538/streams/live/iphone/playlist.m3u8

In VLC, si sceglie Media, Open Network Stream, Network e si immette il link in Please enter a network URL.

Usare VLC ha un grosso vantaggio: permette di correggere le proporzioni sbagliate dell’immagine del canale Live_ISS_Stream. Questo è il suo aspetto normale in un browser:

E questo è il suo aspetto in VLC dopo aver scelto l’opzione Video - Aspect Ratio - 16:9, che visualizza l’immagine con le proporzioni giuste.

La correttezza delle proporzioni si nota bene guardando il telaio del portello, che è quadrato, come si vede in questa foto:

|

| Kate Rubins e Jeff Williams a bordo della ISS nel 2016. |

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Falla sulla Stazione Spaziale, le foto di dov’era esattamente

Ultimo aggiornamento: 2018/09/12 00:30.

SpaceShuttleAlmanac ha postato stamattina questo tweet che finalmente indica l’esatta ubicazione del foro anomalo trovato dagli astronauti a bordo della Soyuz MS-09 attraccata alla Stazione Spaziale Internazionale (come ho raccontato qui):

Se ho ben capito, il serbatoio cilindrico che si intravede in alto, quello con quattro sporgenze, fa parte della toilette di bordo, stando a queste info. Per comodità di consultazione riporto qui sotto le immagini separatamente:

Intanto Space Safety Magazine scrive che il direttore di Roscosmos, Dmitry Rogozin, non esclude che il foro sia stato trapanato in orbita, quindi da una delle persone a bordo. Gli ha fatto eco l’ex cosmonauta Maxi Surayev, che avrebbe detto a una radio di Mosca che “forse qualcuno a bordo è molto stanco e vuole tornare”, aggiungendo che ci sono punte di trapano a bordo e che le telecamere non coprono costantemente tutta la Stazione.

Il comandante della Stazione, Drew Feustel, ha dichiarato alla rete televisiva ABC che l’equipaggio non c’entra: “Posso dire inequivocabilmente che l’equipaggio non ha avuto nulla a che fare con questo [foro] in orbita, senza alcun dubbio, e credo che sia un peccato e sia piuttosto imbarazzante che chiunque perda tempo a parlare qualche coinvolgimento dell’equipaggio... L’unica cosa che l’equipaggio ha fatto è stato reagire adeguatamente, seguire le nostre procedure d’emergenza, infine localizzare quella perdita e tappare il foro”.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

SpaceShuttleAlmanac ha postato stamattina questo tweet che finalmente indica l’esatta ubicazione del foro anomalo trovato dagli astronauti a bordo della Soyuz MS-09 attraccata alla Stazione Spaziale Internazionale (come ho raccontato qui):

FYI anyone curious as to where the leak was wishing the Soyuz orbital module - you can see the final image with the patch repair. pic.twitter.com/vpMHXhZjk4— Space Shuttle Almanac (@ShuttleAlmanac) 11 settembre 2018

Se ho ben capito, il serbatoio cilindrico che si intravede in alto, quello con quattro sporgenze, fa parte della toilette di bordo, stando a queste info. Per comodità di consultazione riporto qui sotto le immagini separatamente:

Intanto Space Safety Magazine scrive che il direttore di Roscosmos, Dmitry Rogozin, non esclude che il foro sia stato trapanato in orbita, quindi da una delle persone a bordo. Gli ha fatto eco l’ex cosmonauta Maxi Surayev, che avrebbe detto a una radio di Mosca che “forse qualcuno a bordo è molto stanco e vuole tornare”, aggiungendo che ci sono punte di trapano a bordo e che le telecamere non coprono costantemente tutta la Stazione.

Il comandante della Stazione, Drew Feustel, ha dichiarato alla rete televisiva ABC che l’equipaggio non c’entra: “Posso dire inequivocabilmente che l’equipaggio non ha avuto nulla a che fare con questo [foro] in orbita, senza alcun dubbio, e credo che sia un peccato e sia piuttosto imbarazzante che chiunque perda tempo a parlare qualche coinvolgimento dell’equipaggio... L’unica cosa che l’equipaggio ha fatto è stato reagire adeguatamente, seguire le nostre procedure d’emergenza, infine localizzare quella perdita e tappare il foro”.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Undicisettembre.info: intervista all’ex detective di New York Michael Greene, soccorritore al World Trade Center

Su Undicisettembre, il blog/sito dedicato a smontare i miti e i complottismi riguardanti i dirottamenti e gli attentati dell’11 settembre 2001, trovate un’intervista all'ex detective di New York Michael Greene, che intervenne sulla scena del World Trade Center dopo i due schianti e visse da vicino i crolli delle due torri.

Il suo resoconto contiene alcune descrizioni piuttosto impressionanti e non è consigliato alle persone sensibili, ma rappresenta la durissima realtà di quel giorno. L’originale inglese è qui.

Il complottismo, dopo tutti questi anni, è solo un trastullo penoso per ciarlatani e ottusi. Chi c’era sa come andarono le cose.

Il suo resoconto contiene alcune descrizioni piuttosto impressionanti e non è consigliato alle persone sensibili, ma rappresenta la durissima realtà di quel giorno. L’originale inglese è qui.

Il complottismo, dopo tutti questi anni, è solo un trastullo penoso per ciarlatani e ottusi. Chi c’era sa come andarono le cose.

2018/09/10

James Burke e il suo “buona la prima” spaziale diventa virale

Ultimo aggiornamento: 2019/06/03.

James Burke è uno dei divulgatori che accese la mia passione per la scienza e la divulgazione da quando vidi, da ragazzino, la sua serie Connections (1978), realizzata per la BBC e trasmessa all’epoca dalla Radiotelevisione Svizzera. Oggi la trovate, legalmente scaricabile, qui su Archive.org (tutte le puntate, basta cambiare il numero alla fine del link).

Questa sua ripresa è diventata virale in questi giorni ed è una delle più spettacolari di Connections: nessun effetto speciale, ma solo un tempismo perfetto. E soprattutto nessuna possibilità di rifare in caso di papere.

Bella, vero? James Burke stesso, nel 2019, ha raccontato i retroscena di quella ripresa:

Ora che ve la siete goduta, sapete notare cosa c’è che non quadra? C’è infatti un’anomalia che non toglie nulla alla spettacolarità e alla bravura della ripresa, ma che potrebbe facilmente passare inosservata proprio perché si è distratti dalla bellezza della scena. Io non me ne ero accorto finché qualcuno me l’ha fatta notare.

Trovate la soluzione nei commenti qui sotto. Se non volete spoiler, non guardateli subito.

2019/06/03. Secondo questo articolo, il decollo in questione è quello della sonda Voyager 2, il 20 agosto 1977.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

James Burke è uno dei divulgatori che accese la mia passione per la scienza e la divulgazione da quando vidi, da ragazzino, la sua serie Connections (1978), realizzata per la BBC e trasmessa all’epoca dalla Radiotelevisione Svizzera. Oggi la trovate, legalmente scaricabile, qui su Archive.org (tutte le puntate, basta cambiare il numero alla fine del link).

Questa sua ripresa è diventata virale in questi giorni ed è una delle più spettacolari di Connections: nessun effetto speciale, ma solo un tempismo perfetto. E soprattutto nessuna possibilità di rifare in caso di papere.

Bella, vero? James Burke stesso, nel 2019, ha raccontato i retroscena di quella ripresa:

Discover the intricacy behind one of the best timed shots in television history with British broadcaster, James Burke.

— bluedot (@bluedotfestival) October 28, 2019

Watch more from James Burke and @dallascampbell's in conversation at bluedot 2019 – https://t.co/i6jYG9CzX8 pic.twitter.com/0hYqig5osi

Ora che ve la siete goduta, sapete notare cosa c’è che non quadra? C’è infatti un’anomalia che non toglie nulla alla spettacolarità e alla bravura della ripresa, ma che potrebbe facilmente passare inosservata proprio perché si è distratti dalla bellezza della scena. Io non me ne ero accorto finché qualcuno me l’ha fatta notare.

Trovate la soluzione nei commenti qui sotto. Se non volete spoiler, non guardateli subito.

2019/06/03. Secondo questo articolo, il decollo in questione è quello della sonda Voyager 2, il 20 agosto 1977.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Iscriviti a:

Post (Atom)